eBook - ePub

#Cybercrime

Attacchi globali, conseguenze locali

Carola Frediani

This is a test

Compartir libro

- 160 páginas

- Italian

- ePUB (apto para móviles)

- Disponible en iOS y Android

eBook - ePub

#Cybercrime

Attacchi globali, conseguenze locali

Carola Frediani

Detalles del libro

Vista previa del libro

Índice

Citas

Información del libro

Da anni si parla di cybercrimine, ma per quanto il fenomeno sia di volta in volta sottovalutato, sopravvalutato, minimizzato, esagerato o deformato, resta sempre qualcosa di astratto. Puntini incomprensibili su una mappa, termini arcani, narrazioni parziali e frammentarie, conseguenze vaghe e lontane. In questo libro invece si seguono in dettaglio alcune storie, si entra dentro la dinamica degli attacchi, l'impatto sulle vittime, le ramificazioni sociali, economiche, legali e perfino geopolitiche di singoli episodi. Tra ospedali in tilt, politici presi di mira, consulenti rovinati, caotici mercati neri e criminali allo sbaraglio.

Preguntas frecuentes

¿Cómo cancelo mi suscripción?

¿Cómo descargo los libros?

Por el momento, todos nuestros libros ePub adaptables a dispositivos móviles se pueden descargar a través de la aplicación. La mayor parte de nuestros PDF también se puede descargar y ya estamos trabajando para que el resto también sea descargable. Obtén más información aquí.

¿En qué se diferencian los planes de precios?

Ambos planes te permiten acceder por completo a la biblioteca y a todas las funciones de Perlego. Las únicas diferencias son el precio y el período de suscripción: con el plan anual ahorrarás en torno a un 30 % en comparación con 12 meses de un plan mensual.

¿Qué es Perlego?

Somos un servicio de suscripción de libros de texto en línea que te permite acceder a toda una biblioteca en línea por menos de lo que cuesta un libro al mes. Con más de un millón de libros sobre más de 1000 categorías, ¡tenemos todo lo que necesitas! Obtén más información aquí.

¿Perlego ofrece la función de texto a voz?

Busca el símbolo de lectura en voz alta en tu próximo libro para ver si puedes escucharlo. La herramienta de lectura en voz alta lee el texto en voz alta por ti, resaltando el texto a medida que se lee. Puedes pausarla, acelerarla y ralentizarla. Obtén más información aquí.

¿Es #Cybercrime un PDF/ePUB en línea?

Sí, puedes acceder a #Cybercrime de Carola Frediani en formato PDF o ePUB, así como a otros libros populares de Business y Marketing digitale. Tenemos más de un millón de libros disponibles en nuestro catálogo para que explores.

Información

Categoría

BusinessCategoría

Marketing digitaleCAPITOLO 1

L’EROE DI WANNACRY

THERESA ERA A METÀ DELLA CHEMIOTERAPIA, quando è arrivato l’attacco. Ha potuto terminarla senza troppi problemi, ma poi ha dovuto aspettare ore, prima di andare a casa, per avere le medicine: i computer erano divenuti inutilizzabili. Siamo nel Lincolnshire, contea inglese, venerdì 12 maggio 2017. Mentre la donna attendeva a lungo di ricevere le sue prescrizioni, la sanità pubblica britannica subiva un tracollo, con i suoi presidi territoriali che si cadevano come tessere di un domino.

In contemporanea, in un’altra struttura, un medico di nome Ben doveva rimandare a casa i pazienti senza le loro terapie, anche quelli che soffrivano di patologie serie come diabete o asma. All’ospedale King’s Mill di Mansfield, un piccolo centro inglese, il pronto soccorso si trovava a dover respingere perfino i feriti gravi, come testimoniato dal dottor Tarek Seda. In un altro ospedale, un uomo che intorno all’ora di pranzo doveva fare un intervento al cuore, e che si era presentato già rasato per l’operazione, si è sentito dire dal chirurgo che quel giorno non potevano fare nulla “perché siamo stati hackerati”, ha raccontato lo stesso paziente in TV. “Alle tre del pomeriggio gli schermi dei computer sono diventati neri, come andati in crash”, ha invece dichiarato Kaley, segretaria di un ambulatorio inglese, al Guardian. “A quel punto non avevamo più accesso ai dati dei pazienti. E i telefoni si sono messi a suonare”.

Nel primo pomeriggio di quel venerdì, e durante le ore successive, nel servizio sanitario inglese venivano cancellati 19.000 appuntamenti. Nel mentre si fermavano o rallentavano le attività di un terzo delle aziende sanitarie e dell’8% dei medici di base. Almeno cinque ospedali – tra Londra, Essex, Hertfordshire, Hampshire e Cumbria – dovevano dirottare verso altre strutture tutte le emergenze, le ambulanze e i pazienti arrivati al pronto soccorso.

LO TSUNAMI DIGITALE

Alle quattro del pomeriggio – riferisce un’indagine successiva del National Audit Office, una sorte di Corte dei Conti britannica – il servizio sanitario inglese dichiarava l’attacco un incidente grave; due ore dopo iniziava a mettere in atto un piano di risposta all’emergenza. Che in molti casi, però, non era stato mai testato. In assenza di linee guida chiare, le unità sanitarie locali riportavano le informazioni dell’attacco a entità diverse, inclusa la polizia. La comunicazione era complicata dal fatto che i computer (e a volte anche i telefoni) erano fuori uso, perché colpiti direttamente dall’infezione o perché spenti e staccati in via precauzionale. A livello locale il personale sanitario ricorreva ai propri smartphone e a WhatsApp.

Nel frattempo, nel tardo pomeriggio, la BBC iniziava a fare una diretta online sull’aggressione al sistema sanitario nazionale. Che, si sarebbe capito subito dopo, non era in realtà un attacco mirato contro gli ospedali inglesi, come forse qualcuno aveva pensato inizialmente. Mano a mano che iniziavano ad arrivare notizie dal resto del mondo, infatti, diveniva sempre più chiaro che il marasma negli ospedali e negli ambulatori inglesi era parte di una baraonda globale. Altre aziende e organizzazioni in molti Paesi si erano trovate, quel venerdì, coi computer e i sistemi bloccati. Dalla Russia alla Spagna, dalla Germania alla Francia, dagli Stati Uniti al Portogallo, 230.000 computer venivano fermati quasi in contemporanea dalla stessa infezione. A essere colpite anche aziende come la francese Renault, telco come Telecom Portugal e la spagnola Telefonica, il colosso delle spedizioni FedEx, il conglomerato tech giapponese Hitachi, varie banche e ministeri in Russia, Bank of China in Cina, un centro commerciale a Singapore, una catena di cinema in Corea del Sud, un operatore ferroviario tedesco (Deutsche Bahn) e molte altre organizzazioni. La lista potrebbe continuare.

Su Twitter giravano le foto scattate da varie persone, passeggeri di treni o studenti in laboratorio, che riprendevano gli schermi colpiti dall’infezione. Non era mai successo prima, con questa portata, con questo impatto, con questa velocità. È stato uno choc globale. È stato WannaCry.

E cos’era WannaCry?

WannaCry, alias WCry, WanaCryptor, WanaDecryptor 2, e altre possibili combinazioni, perché se c’è una cosa su cui resta sempre molta confusione nella sicurezza informatica sono i nomi dati ai software malevoli o ai gruppi di hacker. Un virus, per dirla semplice. Ma siccome per capirlo, e capire la sua dinamica, serve essere precisi, specifichiamo che era un ransomware. Sono i “virus del riscatto”, (da ransom, riscatto, e ware, che sta per software), quelli che criptano i file di un computer, rendendoli inaccessibili, e poi chiedono alla vittima di pagare una somma – in genere in bitcoin, la più nota moneta elettronica — per riaverli indietro. O meglio, per avere la chiave con cui decifrarli.

I “virus del riscatto”

I ransomware hanno un nome difficile da pronunciare, ma in realtà li conosce anche la nonna. Perché almeno dal 2014 hanno iniziato ad arrivare a pioggia nei nostri uffici, nelle nostre case, sui nostri dispositivi, con una finta bolletta della luce, del telefono o una ricevuta di spedizione, come esca, allegata a una mail. Una volta aperto improvvidamente il documento, il ransomware di turno iniziava a cifrare i file e in molti casi non c’era quasi nulla da fare, se non sperare di avere un backup, una copia dei dati, recente.

Dunque nel maggio 2017 si era tutti già un po’ abituati al fenomeno dei “virus del riscatto” e molti avevano anche capito che non dovevano precipitarsi ad aprire il primo allegato che arrivava via mail da un indirizzo sconosciuto.

Quello che quasi nessuno si immaginava era un ransomware che invece di arrivare casella per casella (quindi mail per mail, richiedendo l’intervento inconsapevole del destinatario per attivarsi) si spargesse come un incendio in un bosco in una ventosa notte d’estate. Senza che nessuno facesse nulla. Senza allegati, senza mail, senza errori degli utenti. Un ransomware che veniva distribuito da un worm, cioè da quel genere di software malevoli che si autoreplicano, senza bisogno di azioni o interventi umani, attraverso reti di computer, reti aziendali e Internet. Un incubo, vi avrebbe detto un qualsiasi esperto di sicurezza. Che il 12 maggio si è concretizzato, anche se – come vedremo – in realtà è andata quasi di lusso.

IL RANSOMWARE POTENZIATO

Ma come faceva WannaCry a diffondersi nella Rete? Come se n’è uscito con un sistema che fino ad allora gli altri ransomware, divisi in numerose famiglie e varianti, con dietro vari gruppi criminali e autori, non erano riusciti a realizzare (quantomeno non con quell’efficacia)? La ragione è che i suoi creatori hanno impiegato degli exploit, cioè delle tecniche per sfruttare alcune vulnerabilità specifiche (in questo caso dei sistemi Windows) che erano filtrate online un mese prima.

Quando si scopre una vulnerabilità – ovvero una debolezza, un errore, una falla in un sistema o software – non è detto che possa essere usata per un attacco. Serve prima confezionare uno strumento, scrivere dei codici, delle sequenze di comandi, che diventano l’arma, il grimaldello con cui fare leva nella falla. L’exploit, appunto. I creatori di WannaCry hanno dunque usato alcuni codici di attacco che erano stati creati dall’intelligence americana per infiltrarsi nei sistemi e spiare avversari, e che fino a un mese prima erano sconosciuti ai più. Finché qualcuno (poi vedremo chi) non li ha sottratti all’Agenzia di Sicurezza Nazionale americana, più nota anche da noi come NSA, che da decenni si occupa di violare comunicazioni e sistemi stranieri con tecnologie d’avanguardia. E, infine, li ha sganciati online come una bomba a orologeria, nell’aprile del 2017. Neanche un mese dopo, i creatori di WannaCry li hanno presi e incorporati in un ransomware. In effetti, già da febbraio esisteva una prima versione di WannaCry che, però, era sprovvista degli exploit e si diffondeva in modo tradizionale. Ma attraverso il doping di questi codici di attacco — in particolare di uno, chiamato Eternalblue — che permettevano all’infezione di propagarsi via Rete e in modo più efficace, il ransomware si è diffuso alla velocità della luce. Bastava che il software, Windows, fosse vulnerabile.

In verità Microsoft aveva rilasciato una correzione (in gergo, una patch, una pezza) di queste vulnerabilità già a marzo, ma ancora in molti non avevano aggiornato il proprio sistema operativo.

LA RICHIESTA DI RISCATTO

Torneremo sul funzionamento di WannaCry più avanti. Per ora basti ricordare che, una volta attivato e dopo aver cifrato i file,1 il ransomware estraeva una nota di riscatto che era già tradotta nella lingua del sistema del computer. Le lingue supportate erano circa 30, incluso l’italiano. Come vedremo, l’analisi linguistica delle note sarà uno degli indizi base individuati dai ricercatori per determinare l’identità degli autori dell’attacco.

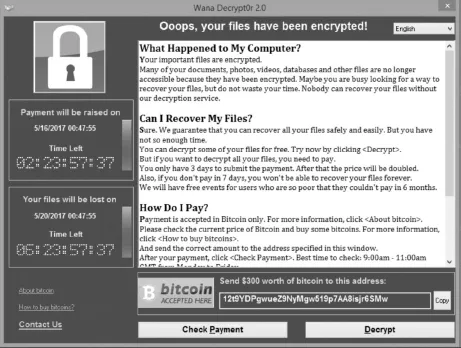

FIGURA 1.1Il messaggio lasciato da WannaCry sui monitor.

La nota di riscatto che compariva sugli schermi esordiva così: “Ops, i tuoi file sono stati cifrati!”. Quindi chiedeva alle vittime di pagare l’equivalente di 275 euro in bitcoin. Se non si ottemperava entro tre giorni, il riscatto aumentava intorno ai 550 euro. Se non si pagava entro sette giorni, minacciava la nota, i file venivano cancellati. C’era anche un simpatico contatore, per esprimere meglio il senso di urgenza e ineluttabilità. C’era l’indirizzo bitcoin cui mandare i soldi, una lunga stringa di lettere e numeri che agli occhi della maggior parte dei riceventi, a digiuno di criptovalute, doveva apparire senza dubbio tanto esotica quanto minacciosa.

Bitcoin e criptovalute

Con criptovaluta si intende una moneta elettronica basata sulla crittografia (da cui cripto o critto). La più nota è ovviamente Bitcoin (bitcoin, minuscolo, quando ci si riferisce alla moneta e non alla tecnologia sottostante). Altre criptovalute che vedremo menzionate nel libro sono monero, ethereum, zcash. Bitcoin è una moneta pseudonima, vuol dire che le transazioni eseguite non sono legate a un’identità, con nome e cognome, ma a un indirizzo, una stringa di numeri e lettere. Tuttavia restano tutte visibili e pubbliche sulla blockchain, il loro registro distribuito e condiviso. Dunque Bitcoin non garantisce un pieno anonimato di per sé, perché studiando i movimenti delle transazioni è possibile risalire alle identità di chi le ha fatte; a meno che gli utenti non impieghino alcuni meccanismi di offuscamento, che rimescolano assieme pagamenti diversi per far poi fuoriuscire i bitcoin “puliti” dalle tracce lasciate in precedenza.

Per questo chi vuole operazioni più anonime e schermate dalle analisi degli investigatori o di altri soggetti si rivolge sempre più spesso a monero e zcash, criptomonete progettate per nascondere le informazioni su chi paga chi (e quanto).

Il problema era che con WannaCry pagare non garantiva di ricevere la chiave per decifrare i file, come vedremo più avanti. Nonostante questo, nell’agosto 2017 (cioè a tre mesi dall’attacco), gli autori di questo ransomware avevano raccolto circa 140.000 dollari in bitcoin. Ma più che i soldi racimolati in questo modo, stupisce l’entità dei danni provocati. Difficili da quantificare in dettaglio, anche perché le organizzazioni colpite non amano rilasciare questo genere di informazioni. Qualcuna però l’ha dovuto fare. Ad esempio il sistema sanitario inglese, cui WannaCry è costato 92 milioni di sterline, tra spese per rimediare alle infezioni e prestazioni mediche mancate, secondo dati dello stesso governo britannico che sono stati quantificati e divulgati solo alla fine del 2018.

Nel complesso la stima dei danni globali oscilla fra i quattro e gli otto miliardi di dollari.

IL RAGAZZO CHE HA FERMATO LO TSUNAMI

La mattina di quel 12 maggio, Marcus Hutchins si alza intorno alle dieci. Dà un’occhiata a una piattaforma britannica usata per condividere segnalazioni di minacce informatiche: vuole controllare la diffusione di un software malevolo usato per rubare credenziali bancarie di nome Emotet, che sta monitorando da un po’. C’è qualche segnalazione di organizzazioni colpite da ransomware, ma ordinaria amministrazione. A pranzo Hutchins va a mangiare con un amico. Quando rientra, alle 14:30, ricontrolla la piattaforma con le segnalazioni e si accorge che sta succedendo qualcosa di grosso. Il sito, infatti, è intasato di messaggi che indicano come molteplici sistemi del servizio sanitario nazionale siano bloccati da un ransomware. Hutchins capisce subito che una simile, improvvisa diffusione non può essere causata dal semplice invio di allegati infetti via mail. Ci dev’essere qualche altro meccanismo. Attraverso un amico, che fa a sua volta il ricercatore di sicurezza, riesce a ottenere un campione del malware e inizia a testarlo sul proprio computer, dentro un ambiente virtuale usato apposta questo genere di analisi, come fosse un laboratorio, un bunker.

L’interruttore d’emergenza

Hutchins nota subito che il software cerca di raggiungere uno strano, lungo, impronunciabile dominio web che risulta peraltro non registrato: il nome è iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.].com. Si tratta di un dominio concepito appositamente per evitare che qualcun altro, se non gli autori del software malevolo, arrivi a formularlo. Hutchins decide di registrarlo, un’operazione che costa pochi euro e pochi minuti. Con questa semplice azione, di fatto, lo blocca. La registrazione di quel dominio ferma infatti la diffusione di WannaCry e viene battezzata kill switch, ossia interruttore d’emergenza. Si dirà poi che Hutchins non si aspettava un tale esito; lui stesso si definirà “un eroe per caso”.

In realtà questa casualità è stata accentuata un po’ troppo dai media. Hutchins, come ha spiegato lui stesso in un articolo sul suo blog MalwareTech, tendeva spesso a registrare i domini indicati nel codice dei malware (nel caso risultassero scaduti o non registrati), nella speranza d’identificare un server di comando e controllo usato dagli autori dell’attacco. Si tratta solo di un primo passo in una procedura che nella migliore delle ipotesi può portare i ricercatori a monitorare la diffusione delle infezioni o a catturare il traffico che arriva dalle macchine infette, le quali tentano di comunicare con alcuni server messi in piedi dagli attaccanti per ricevere istruzioni o inviare dati. Una tecnica che può permettere agli analisti di prendere il controllo della situazione, scalzando gli...