eBook - ePub

Cómo implantar un SGSI según UNE-EN ISO/IEC 27001

y su aplicación en el Esquema Nacional de Seguridad. Edición 2018

- 164 páginas

- Spanish

- ePUB (apto para móviles)

- Disponible en iOS y Android

eBook - ePub

Cómo implantar un SGSI según UNE-EN ISO/IEC 27001

y su aplicación en el Esquema Nacional de Seguridad. Edición 2018

Descripción del libro

Este libro aborda los conceptos y requisitos que se deben tener en cuenta para la implantación efectiva de un sistema de gestión de la seguridad de la información (SGSI) según la Norma UNE-EN ISO/IEC 27001, utilizando para ello ejemplos y casos prácticos.

Asimismo, explica en qué consiste el Esquema Nacional de Seguridad (ENS), regulado por el Real Decreto 3/2010 y modificado por el Real Decreto 951/2015, de obligado cumplimiento en el ámbito de la Administración Electrónica, y su aplicación mediante un sistema de gestión de la seguridad de la información.

Preguntas frecuentes

Sí, puedes cancelar tu suscripción en cualquier momento desde la pestaña Suscripción en los ajustes de tu cuenta en el sitio web de Perlego. La suscripción seguirá activa hasta que finalice el periodo de facturación actual. Descubre cómo cancelar tu suscripción.

No, los libros no se pueden descargar como archivos externos, como los PDF, para usarlos fuera de Perlego. Sin embargo, puedes descargarlos en la aplicación de Perlego para leerlos sin conexión en el móvil o en una tableta. Obtén más información aquí.

Perlego ofrece dos planes: Essential y Complete

- El plan Essential es ideal para los estudiantes y los profesionales a los que les gusta explorar una amplia gama de temas. Accede a la biblioteca Essential, con más de 800 000 títulos de confianza y superventas sobre negocios, crecimiento personal y humanidades. Incluye un tiempo de lectura ilimitado y la voz estándar de «Lectura en voz alta».

- Complete: perfecto para los estudiantes avanzados y los investigadores que necesitan un acceso completo sin ningún tipo de restricciones. Accede a más de 1,4 millones de libros sobre cientos de temas, incluidos títulos académicos y especializados. El plan Complete también incluye funciones avanzadas como la lectura en voz alta prémium y el asistente de investigación.

Somos un servicio de suscripción de libros de texto en línea que te permite acceder a toda una biblioteca en línea por menos de lo que cuesta un libro al mes. Con más de un millón de libros sobre más de 1000 categorías, ¡tenemos todo lo que necesitas! Obtén más información aquí.

Busca el símbolo de lectura en voz alta en tu próximo libro para ver si puedes escucharlo. La herramienta de lectura en voz alta lee el texto en voz alta por ti, resaltando el texto a medida que se lee. Puedes pausarla, acelerarla y ralentizarla. Obtén más información aquí.

¡Sí! Puedes usar la aplicación de Perlego en dispositivos iOS o Android para leer cuando y donde quieras, incluso sin conexión. Es ideal para cuando vas de un lado a otro o quieres acceder al contenido sobre la marcha.

Ten en cuenta que no será compatible con los dispositivos que se ejecuten en iOS 13 y Android 7 o en versiones anteriores. Obtén más información sobre cómo usar la aplicación.

Ten en cuenta que no será compatible con los dispositivos que se ejecuten en iOS 13 y Android 7 o en versiones anteriores. Obtén más información sobre cómo usar la aplicación.

Sí, puedes acceder a Cómo implantar un SGSI según UNE-EN ISO/IEC 27001 de Pedro Pablo Fernández Rivero,Luis Gómez Fernández en formato PDF o ePUB, así como a otros libros populares de Business y Management. Tenemos más de un millón de libros disponibles en nuestro catálogo para que explores.

Información

1. Los Sistemas de Gestión de la Seguridad de la Información (SGSI)

1.1. Definición de un SGSI

Un Sistema de Gestión de la Seguridad de la Información (SGSI) es un conjunto de procesos que permiten establecer, implementar, mantener y mejorar de manera continua la seguridad de la información, tomando como base para ello los riesgos a los que se enfrenta la organización.

Su implantación supone el establecimiento de procesos formales y una clara definición de responsabilidades en base a una serie de políticas, planes y procedimientos que deberán constar como información documentada.

Fundamentalmente se distinguirán dos tipos de procesos:

1. Procesos de gestión. Controlan el funcionamiento del propio sistema de gestión y su mejora continua.

2. Procesos de seguridad. Se centran en los aspectos relativos a la propia seguridad de la información.

En su versión de 2014, la norma adoptó la estructura del Anexo SL, que posteriormente fue asumido también por otras normas internacionales como UNE-EN ISO 9001:2015 y UNE-EN ISO 14001:2015, lo que permite una mejor integración de sistemas de gestión basados en estas normas, al poseer idéntica estructura y requisitos comunes. De esta manera, para conseguir una gestión más eficiente de los recursos, se recomienda, como norma general, integrar los distintos sistemas de gestión implantados en la organización.

1.2. El ciclo de mejora continua

Una novedad con respecto a anteriores versiones de la norma es la desaparición del ciclo PDCA como marco obligatorio para la gestión de mejora continua, indicando únicamente en su apartado 10.2 que “la organización debe mejorar de manera continua la idoneidad, adecuación y eficacia del sistema de gestión de la seguridad de la información”.

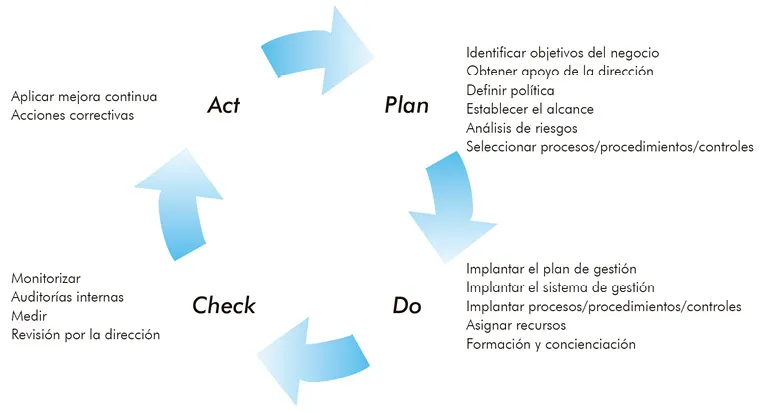

No obstante, el ciclo PDCA está implícito en la propia estructura de la norma, por lo que a continuación se desarrolla este modelo de mejora continua que creemos que es necesario conocer. El modelo PDCA o “Planificar-Hacer-Verificar-Actuar” (Plan-Do-Check-Act, de sus siglas en inglés), consta de un conjunto de fases que permiten establecer un modelo comparable a lo largo del tiempo, de manera que se pueda medir el grado de mejora alcanzado (véase la figura 1.1):

• Plan. En esta fase se planifica la implantación del SGSI. Se determina el contexto de la organización, se definen los objetivos y las políticas que permitirán alcanzarlos. Se correspondería con los capítulos 4, 5, 6 y 7 de la Norma UNE-EN ISO/IEC 27001:2017.

• Do. En esta fase se implementa y pone en funcionamiento el SGSI. Se ponen en práctica las políticas y los controles que, de acuerdo al análisis de riesgos, se han seleccionado para cumplirlas. Para ello debe de disponerse de procedimientos en los que se identifique claramente quién debe hacer qué tareas, asegurando la capacitación necesaria para ello. Se correspondería con el capítulo 8 de la Norma UNE-EN ISO/IEC 27001:2017.

• Check. En esta fase se realiza la monitorización y revisión del SGSI. Se controla que los procesos se ejecutan de la manera prevista y que además permiten alcanzar los objetivos de la manera más eficiente. Se correspondería con el capítulo 9 de la Norma UNE-EN ISO/IEC 27001:2017.

• Act. En esta fase se mantiene y mejora el SGSI, definiendo y ejecutando las acciones correctivas necesarias para rectificar los fallos detectados en la anterior fase. Se correspondería con el capítulo 10 de la Norma UNE-EN ISO/IEC 27001:2017.

A la hora de diseñar el SGSI, se debe tener en cuenta que sobre el mismo se aplicará un proceso de mejora continua, con lo que conviene partir de una primera versión del mismo adaptado a las necesidades, operativas y recursos de la organización, con unas medidas de seguridad mínimas que permitan proteger la información y cumplir con los requisitos de la norma. Así, el SGSI será mejor adoptado por las personas implicadas, evolucionando de manera gradual y con un menor esfuerzo.

Figura 1.1. Ciclo PDCA

1.3. La Norma UNE-EN ISO/IEC 27001:2017

1.3.1. Novedades en la última versión de la norma

En octubre de 2013 se publicaban las revisiones de las normas internacionales ISO/IEC 27001 (adoptada como norma española en 2014) e ISO/IEC 27002 (adoptada como norma española en 2015) que sustituían a las versiones de 2005.

Como se ha comentado anteriormente, esta norma internacional fue una de las primeras en adoptar el Anexo SL, mejorando así la integración con otros sistemas de gestión. Supuso un cambio importante con respecto a anteriores versiones, incorporando varias diferencias:

• Se incorporó la figura del propietario del riesgo, enfatizando la importancia de gestionar riesgos y oportunidades en lugar de activos.

• Dejó de establecer cómo se deben evaluar los riesgos. En la anterior norma se especificaba la necesidad de identificar activos, amenazas y vulnerabilidades, pero en esta versión únicamente se hacía referencia a “identificar los riesgos asociados a la pérdida de confidencialidad, integridad y disponibilidad de la información”. Así, la identificación de activos, amenazas y vulnerabilidades es una opción recomendable para la evaluación de riesgos, pero se pueden aplicar otras alternativas, haciéndose referencia a la Norma UNE-ISO 31000 Gestión del riesgo. Directrices.

• Desaparecieron las referencias a documentos y registros, pasándose a hablar de información documentada, que puede estar en cualquier soporte (papel o electrónico).

• Se modificó el enfoque en cuanto a la actividad de selección de controles. En anteriores versiones de la norma, se seleccionaban los controles del Anexo A que permitiesen reducir los riesgos a un nivel aceptable. En esta versión el proceso sería, inicialmente, determinar los controles que se consideren necesarios (sin tomar ningún marco como referencia) y posteriormente compararlos con los relacionados en el Anexo A para asegurarse de que no se ha olvidado ninguno.

• Se eliminaron las acciones preventivas, ya que estas pasaron a considerarse acciones derivadas de la gestión de riesgos, si bien nada impide seguir manejando este concepto como en anteriores versiones de la norma.

• Se actualizó el conjunto de controles, pasando de 133 repartidos en 11 secciones, a 114 repartidos en 14 secciones. Aparecieron nuevos controles y desaparecieron otros cuyo contenido se repartió, evitando así anteriores duplicidades.

Posteriormente, en 2014 y 2015, se publicaron dos correcciones a cada una de las normas ISO/IEC 27001:2013 e ISO/IEC 27002:2013 que, si bien no implican cambios sustanciales en la norma, sí permiten una mejor comprensión de algunos de sus objetivos. En concreto:

1. El objetivo del control A.8.1.1 “Inventario de activos” pasa de hablar de “activos asociados a la información” a hablar de “la información y otros activos asociados a la información”.

Esta corrección tiene su reflejo en el propio objetivo del control A.8.1.1, así como en la guía de implantación de los controles A.7.1.2 “Términos y condiciones del empleo” y 8.1.3 “Uso aceptable de los activos” de ISO/IEC 27002:2013.

2. Se modifica la presentación del apartado 6.1.3.d) de ISO/IEC 27001:2013 en relación a la “Declaración de aplicabilidad” para mostrarla como una lista de requisitos.

3. Se corrige un error, en la guía de implantación del control 14.2.8 “Pruebas funcionales de seguridad de sistemas” de ISO/IEC 27002:2013, por el que se hacía referencia al control 14.1.9 en lugar de al 1...

Índice

- Créditos

- Agradecimientos

- Introducción

- 1. Los Sistemas de Gestión de la Seguridad de la Información (SGSI)

- 2. Requisitos de la Norma UNE-EN ISO/IEC 27001

- 3. Recomendaciones de la Norma UNE-EN ISO/IEC 27002

- 4. Definir e implementar un SGSI

- 5. El proceso de certificación

- 6. Relación entre los apartados de la norma y la información documentada del sistema

- 7. Caso práctico: modelo de SGSI

- 8. El Esquema Nacional de Seguridad (ENS)

- 9. Cumplir con el ENS a través de un SGSI según UNE-EN ISO/IEC 27001

- Bibliografía

- Sobre los autores