- Spanish

- ePUB (apto para móviles)

- Disponible en iOS y Android

Descripción del libro

En el año 2020 todo el mundo que nos rodea es digital. Puede que no seamos conscientes (o por lo menos, no plenamente conscientes) de ello, pero si nos paramos a pensar unos minutos en nuestro entorno diario, nos daremos cuenta de la gran cantidad de tecnología que envuelve nuestras vidas._x000D_Los grandes avances que hemos experimentado en los últimos años, tanto en los dispositivos como en las comunicaciones, han conseguido transformar no solo la tecnología, sino todo lo que hacemos. El modo en el que trabajamos, nos comunicamos, nos relacionamos, _x000D_jugamos, aprendemos… cualquier aspecto de nuestra vida está bañado de una manera u otra por el mundo digital._x000D_Las ventajas que esta nueva revolución ha aportado a nuestro día a día son evidentes, pero no podemos perder de vista las nuevas amenazas que han surgido hacia nuestra seguridad._x000D_Si la tecnología modifica el mundo, el crimen no podía dejar pasar la oportunidad de aprovecharse de ella para aumentar sus beneficios disminuyendo sus propios riesgos._x000D_Ante este nuevo escenario es de vital importancia que, tanto las Fuerzas y Cuerpos de seguridad del Estado que deben luchar contra la delincuencia, como los responsables de seguridad de los sistemas, estén suficientemente preparados para prevenir y hacer frente a los ataques que se vayan a producir a través de estos medios. Y para conseguirlo, el primer_x000D_paso que se debe dar es conocer la forma en la que estos cibercriminales actúan, y las herramientas que tenemos en nuestra mano para mantenernos a salvo, en otras palabras, convertirse en un hacker._x000D_Adéntrese en el mundo del hacking, sus mitos, su filosofía, su modo de pensar y, sobre todo, su forma de actuar. Conoceremos los modos de ocultarse en la red, cómo se desarrolla el software, el proceso de investigación de los objetivos para obtener información valiosa sobre ellos, y una larga lista de ataques sobre cualquier entorno: Man In The Midlle, DoS/DDoS, fuerza bruta, Spoofing, XSS, SQLi…_x000D_Bienvenido a un paseo a través de la mente de los hackers, aquellos que el día de mañana dominarán el mundo.

Preguntas frecuentes

- El plan Essential es ideal para los estudiantes y los profesionales a los que les gusta explorar una amplia gama de temas. Accede a la biblioteca Essential, con más de 800 000 títulos de confianza y superventas sobre negocios, crecimiento personal y humanidades. Incluye un tiempo de lectura ilimitado y la voz estándar de «Lectura en voz alta».

- Complete: perfecto para los estudiantes avanzados y los investigadores que necesitan un acceso completo sin ningún tipo de restricciones. Accede a más de 1,4 millones de libros sobre cientos de temas, incluidos títulos académicos y especializados. El plan Complete también incluye funciones avanzadas como la lectura en voz alta prémium y el asistente de investigación.

Ten en cuenta que no será compatible con los dispositivos que se ejecuten en iOS 13 y Android 7 o en versiones anteriores. Obtén más información sobre cómo usar la aplicación.

Información

- Carwling. Mediante esta técnica se analiza el código fuente y se siguen todos los enlaces que hay dentro del sitio web para crear un mapa de todas las URL que lo componen. Suele llevarse a cabo mediante Spiders (o arañas) que incorporan las herramientas de escáner de vulnerabilidades. Aun así, es posible que no se encuentren todas las direcciones, ya que pueden existir algunas que no estén enlazadas dentro del sitio.

- Bruteforcing. Se realizan miles de peticiones mediante fuerza bruta sobre los directorios y archivos del sitio auditado, con el objetivo de descubrir aquellas direcciones que no fueron capturadas mediante el proceso anterior.

- Fuzzing. Esta técnica genera cadenas de información aleatorias que son pasadas a la aplicación, y busca las vulnerabilidades de la misma a través de las respuestas qu...

Índice

- DESCARGO DE RESPONSABILIDAD

- INTRODUCCIÓN

- EMPEZANDO A CONOCER EL MUNDO HACKER

- HACKING ÉTICO

- PLATAFORMAS DE ENTRENAMIENTO

- TÉCNICAS DE OCULTAMIENTO

- MALWARE

- ATAQUES INFORMÁTICOS

- BUSCANDO EL OBJETIVO

- HACKEANDO SISTEMAS

- HACKEANDO REDES

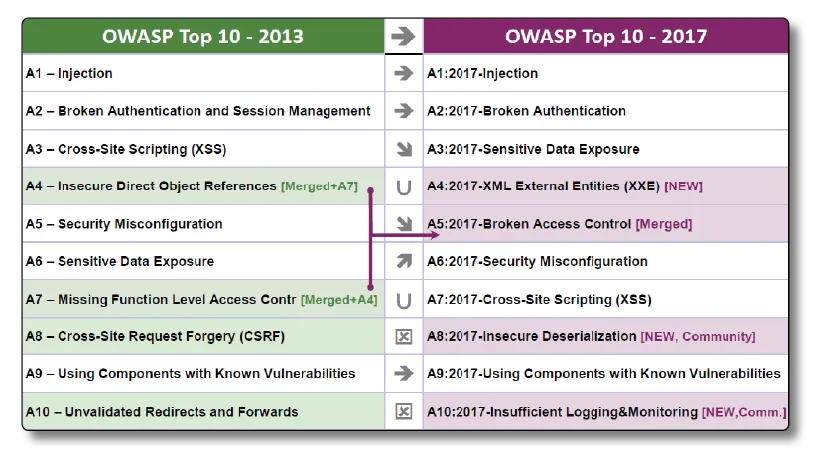

- HACKING WEB

- HACKEANDO ENTORNOS MÓVILES

- HACKEANDO IoT

- HACKEANDO HUMANOS (INGENIERÍA SOCIAL)

- HERRAMIENTAS PARA HACKING FÍSICO

- ANÁLISIS FORENSE

- REFERENCIAS