![]()

4

Explotación

Esta es la fase en la que vamos a comprometer a varios sistemas de información. Existen muchas formas de explotación, desde los RATs (Remote Access Trojan), que te permitirán tomar control remotamente de un sistema, hasta los exploits, que te permiten entrar al sistema por medio de un error, usualmente necesitas utilizar una combinación de varias técnicas para realizar una prueba de intrusión exitosa y completa.

Ataques fuera de la red local desde la nube

Lo primero que tienes que saber, es que, al querer comprometer a un sistema, generalmente necesitamos tener o poder establecer algún tipo de comunicación entre el sistema comprometido y el sistema, y por lo tanto, las direcciones IP de ambas máquinas deben de poder comunicarse, es decir, si estas en una red LAN, debes estar en la misma red LAN que el objetivo, de lo contrario, debes tener una IP global, o WAN, a la que la IP LAN del objetivo pueda comunicarse.

En tu ordenador y en red doméstica, no tendrás acceso rápido y sencillo a una IP global, ya que aunque tu router tiene una IP global, y podrás acceder a esta para realizar ataques por medio de port-forwarding, no lo recomendaría, debido a que es tedioso y no es compatible con todos los routers, si se reinicia o apaga tu router podría cambiar tu IP o perder comunicación con el objetivo, y la única manera de realizar ataques sería dentro de esa red, por lo tanto, yo sugiero algunas otras alternativas.

Amazon Web Services

Amazon Web Services, o AWS, es uno de los servicios de computación en la nube más grande que existe, a pesar de que es el servicio con el que me siento más cómodo, no significa que sea el único y mejor (dependiendo a quien le preguntes), o más barato, ya que existen Google Cloud, Azure, y DigitalOcean en los que podrías hacer las mismas cosas. Sin embargo, aquí mencionare como configurar tu laboratorio en la nube de forma que puedas realizar ataques remotamente desde cualquier lado, hasta desde un móvil.

Primero, entra a https://aws.amazon.com y crea una cuenta.

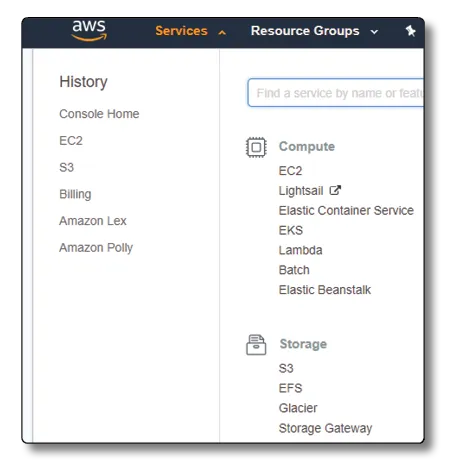

Después que hayas pasado por el proceso de crear una cuenta, te encontrarás con una pantalla en la que harás clic en la pestaña de “Services”, y veras los principales servicios, el que nos interesa por el momento es el que se llama EC2, haz clic en ese. Adicionalmente, vale la pena que hagas clic en la pestaña de tu usuario en la derecha, donde podrás observar tus costos/pagos, número de cuenta, entre otros detalles.

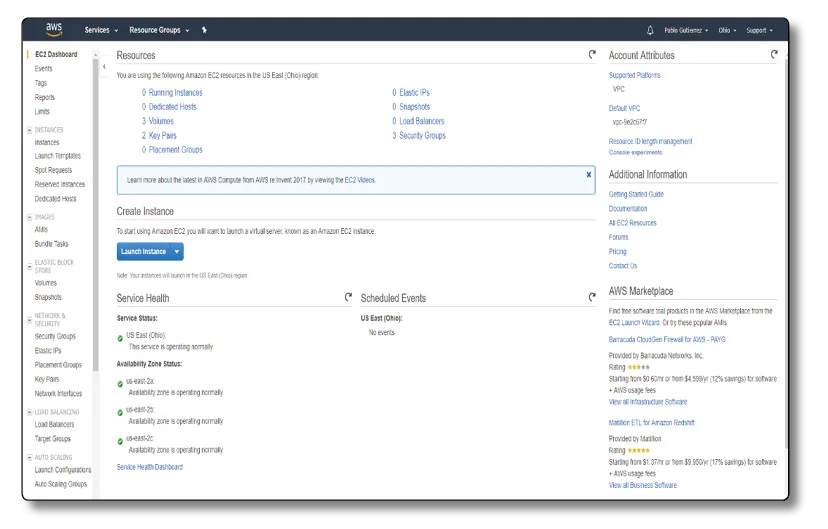

Una vez dentro de EC2(Elastic Compute Cloud) verás una pantalla similar a esta pantalla, hay algunas cosas que debes de entender antes de poder operar un ordenador en la nube para realizar pruebas de penetración.

Información personal

Hay algunas cosas que debes saber de tu propia cuenta para utilizar adecuada...