![]()

Características tecnológicas y jurídicas de los contratos inteligentes

Dimensión tecnológica de los contratos inteligentes

Historia y desarrollo de las bases tecnológicas de los contratos inteligentes

Los contratos inteligentes (en inglés smart contracts) constituyen otro logro en el desarrollo de las tecnologías de la información y las telecomunicaciones. Las bases en las cuales se fundamenta este nuevo adelanto tecnológico como el internet, las redes P2P, la criptografía asimétrica y los algoritmos de consenso tienen muchos años de desarrollo científico y han dado soluciones prácticas a la vida en sociedad.

Hoy día, los contratos inteligentes constituyen una oportunidad para viabilizar el desarrollo adaptativo del comercio distribuido, el internet de las cosas (Internet of Things), las organizaciones descentralizadas autónomas (Descentralized Autonomous Organizations, DAO), los registros distribuidos, entre otros, que permitirán el progreso de las industrias a otra escala (Tapscott y Tapscott, 2016). No obstante, nada de esto fuese posible sin el previo desarrollo de las tecnologías que le preceden, como la computación y el internet.

Antes que el internet emergiera y fuese conocido, ya el mundo de la computación llevaba siglos de desarrollo. Desde el 2700 a. C. ya existían herramientas para sumar y restar como el ábaco; en el 830 se desarrolló la teoría del algoritmo; en 1642 Blaise Pascal inventó la pascalina, una máquina para sumar; en 1841 Ada Lovelace trabajó en el primer algoritmo para máquinas; en 1936 Alan Turing expuso los conceptos de algoritmo y de la máquina de Turing; en 1938 se desarrolla la Z1, la primera máquina realmente considerada como computadora; en 1944 se construyeron en Inglaterra los computadores Colossus Mark I y Colossus Mark 2 para descifrar los mensajes cifrados de los alemanes en la Segunda Guerra Mundial; en 1946 se puso en funcionamiento la ENIAC, que fue la primera computadora electrónica de propósito general, y en 1953 IBM fabricó la primera computadora a escala industrial. A pesar de todo el desarrollo histórico computacional, las computadoras individualmente consideradas no dejaron de ser una isla de procesamiento autónomo, pues, aunque podían realizar infinitud de cálculos, no tenían la capacidad de compartir información, datos y cálculos con otras computadoras (Sánchez, 2018).

Lo anterior cambió en 1964, cuando investigadores de la corporación estadounidense RAND descubrieron la forma de enviar y recibir paquetes de datos entre dos computadoras distintas, lo cual fue el insumo fundamental para que la Agencia de Proyectos de Investigación Avanzada del Departamento de Defensa de Estados Unidos de América lograra desarrollar los proyectos ARPANET y DARPANET en 1969, las primeras redes de ordenadores que, cuando se separó la parte militar de la civil en 1983, se conocería como internet (Millán, 1999).

La criptografía asimétrica y las firmas digitales. El término criptografía proviene del griego kryptós-graphé y significa ‘escritura oculta’. La criptografía consiste en una serie de técnicas para proteger los datos e impedir que terceros no autorizados puedan acceder a información o alterarla para su propio beneficio o en perjuicio de otros (Bit2Me Academy, 2018a).

La invención de la criptografía no es reciente, las personas han utilizado diferentes herramientas para proteger la información desde hace miles de años. Un ejemplo de criptografía antigua es el denominado cifrado César, método utilizado por el emperador romano Julio César cuando enviaba información delicada que quería mantener confidencial; esta técnica consistía en remplazar cada letra del mensaje con una letra diferente del alfabeto separada por un número particular de letras (Gates, 2017). La criptografía moderna, aunque conserva los mismos fundamentos, es distinta y su desarrollo se encuentra integrado en la ciencia de la computación, ya que luego del desarrollo de internet, nuevos algoritmos criptográficos fueron creados para proteger la información en el intercambio de mensajes y archivos en la red (De Filippi y Wright, 2018).

Uno de los grandes avances de la criptografía moderna fue el desarrollo de la criptografía asimétrica de autenticación de dos claves, una pública y una privada. Fue desarrollada en 1976 por Whitfield Diffie y Marty Hellman, dos criptógrafos de la Universidad de Stanford, quienes, con su invención, permitieron una distribución segura de claves en la red y establecieron las bases teóricas para las actuales firmas digitales autenticadas. De manera previa a este desarrollo, el envío y recepción de información era mucho más vulnerable a ser interceptado y decodificado por terceros. Además, con este tipo de criptografía se logró mantener un anonimato de las partes (De Filippi y Wright, 2018).

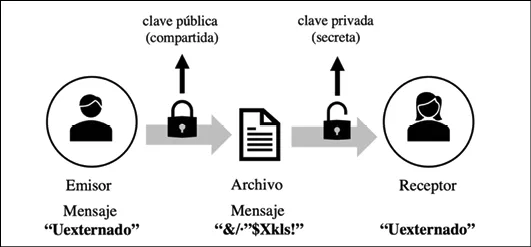

La forma como funciona es que la clave pública sirve como un punto de referencia para el envío de la información (como una dirección pública), mientras que la clave privada es una especie de contraseña única que solo conoce el receptor del mensaje; aunque, en estricto sentido, estos simplemente son códigos alfanuméricos que están integrados en los datos de la información que se envía y recibe.

Una analogía para entender la criptografía asimétrica es el buzón de correo físico que se encuentra asegurado con un candado, pues el remitente coloca la dirección del correo físico (clave pública), mientras que el destinatario es el único que tiene la llave (clave privada) para abrir el correo. Con esto se asegura que el mensaje llegue únicamente al destinatario correcto y que este sea el único que pueda abrir el mensaje. Lo anterior puede apreciarse en la figura 1.

Figura 1. Funcionamiento del cifrado con clave pública y clave privada

Fuente: Elaboración propia.

Con un cifrado asimétrico, si un Receptor X quiere recibir un mensaje confidencial de un Emisor Y, primero, deberá compartirle la clave pública (que será como su dirección de autenticación) que estará configurada con su clave privada; luego, podrá abrir el mensaje con su clave privada.

Por tanto, si alguien intercepta el mensaje, podrá solo ver la clave pública, pero no podrá abrir el mensaje porque necesita la clave privada que solo tiene el Receptor, lo cual hace que este tipo de cifrado sea prácticamente imposible de vulnerar, debido a que “este tipo de sistemas criptográficos usa algoritmos bastante complejos que generan a partir de la frase de paso —la contraseña—; la clave privada y pública que pueden tener perfectamente un tamaño de 2048bits” (Gutiérrez, 2020, p. 1).

El desarrollo de la...