eBook - ePub

Panoramica sulle principali metodologie per la sicurezza in ambito automotive

- Italian

- ePUB (disponibile su mobile)

- Disponibile su iOS e Android

eBook - ePub

Panoramica sulle principali metodologie per la sicurezza in ambito automotive

Informazioni su questo libro

Negli ultimi anni sono state scoperte diverse minacce informatiche che hanno coinvolto le autovetture autonome e semi-autonome, esponendo i conducenti e i passeggeri a gravi pericoli. Anche se esiste la tecnologia per risolvere molti di questi problemi di sicurezza, come avviene già nel mondo dei sistemi informatici tradizionali, non è ancora possibile condividerle in ambito automobilistico. Questo lavoro analizza diversi aspetti sulle vulnerabilità delle principali tecnologie utilizzate in ambito automotive.

Domande frequenti

Sì, puoi annullare l'abbonamento in qualsiasi momento dalla sezione Abbonamento nelle impostazioni del tuo account sul sito web di Perlego. L'abbonamento rimarrà attivo fino alla fine del periodo di fatturazione in corso. Scopri come annullare l'abbonamento.

No, i libri non possono essere scaricati come file esterni, ad esempio in formato PDF, per essere utilizzati al di fuori di Perlego. Tuttavia, puoi scaricarli nell'app Perlego per leggerli offline su smartphone o tablet. Per maggiori informazioni, clicca qui.

Perlego offre due piani: Essential e Complete

- Essential è l'ideale per studenti e professionisti che amano esplorare un'ampia gamma di argomenti. Accedi alla libreria Essential, che include oltre 800.000 titoli di comprovata qualità e bestseller in vari settori, tra cui business, crescita personale e discipline umanistiche. Include tempo di lettura illimitato e voce standard per la sintesi vocale.

- Complete: perfetto per studenti e ricercatori esperti che necessitano di un accesso completo e illimitato. Accedi a oltre 1,4 milioni di libri su centinaia di argomenti, inclusi titoli accademici e specialistici. Il piano Complete include anche funzionalità avanzate come la sintesi vocale premium e l'assistente di ricerca.

Perlego è un servizio di abbonamento a testi accademici, che ti permette di accedere a un'intera libreria online a un prezzo inferiore rispetto a quello che pagheresti per acquistare un singolo libro al mese. Con oltre 1 milione di testi suddivisi in più di 1.000 categorie, troverai sicuramente ciò che fa per te! Per maggiori informazioni, clicca qui.

Cerca l'icona Sintesi vocale nel prossimo libro che leggerai per verificare se è possibile riprodurre l'audio. Questo strumento permette di leggere il testo a voce alta, evidenziandolo man mano che la lettura procede. Puoi aumentare o diminuire la velocità della sintesi vocale, oppure sospendere la riproduzione. Per maggiori informazioni, clicca qui.

Sì! Puoi utilizzare l'app di Perlego su dispositivi iOS o Android per leggere quando e dove vuoi, anche offline. È perfetta per gli spostamenti quotidiani o quando sei in viaggio.

I dispositivi con iOS 13 e Android 7 o versioni precedenti non sono supportati. Scopri di più su come utilizzare l'app.

I dispositivi con iOS 13 e Android 7 o versioni precedenti non sono supportati. Scopri di più su come utilizzare l'app.

Sì, puoi accedere a Panoramica sulle principali metodologie per la sicurezza in ambito automotive di Dario Mazzeo in formato PDF e/o ePub, così come ad altri libri molto apprezzati nelle sezioni relative a Informatica e Sicurezza informatica. Scopri oltre 1 milione di libri disponibili nel nostro catalogo.

Informazioni

1. Sicurezza in ambito automotive

Negli ultimi anni sono state scoperte diverse minacce informatiche che hanno coinvolto le autovetture autonome e semi-autonome, esponendo i conducenti e i passeggeri a gravi pericoli. La reazione delle case costruttrici è stata quella di richiamare e aggiornare i firmware di milioni di vetture, in un periodo che si aggirava da alcuni mesi o alcuni anni. La protezione delle automobili da incidenti informatici “è una questione di sicurezza pubblica”6 e pertanto, non può essere sottovalutata.

Anche se esiste la tecnologia per risolvere molti di questi problemi di sicurezza, come avviene già nel mondo dei sistemi informatici tradizionali (IT), non è ancora possibile condividere queste tecnologie in ambito automotive. Nei sistemi tradizionali IT, in caso di vulnerabilità è sufficiente installare un rapido aggiornamento o modificare la configurazione del sistema per mitigare la minaccia. Con i sistemi ridondanti o di disaster recovery (per i casi più gravi) è anche possibile recuperare i dati in modo da ripristinare la configurazione predefinita del sistema7.

Nel mondo delle auto le cose non funzionano così, poiché i processi di certificazione richiedono anni di verifica per soddisfare gli standard di sicurezza imposti dalla Federal Motor Vehicle Safety Standards (FMVSS). Per questo motivo, gli aggiornamenti sulla sicurezza non posso essere rilasciati con cadenza settimanale o giornaliera, come avviene nel mondo IT, e neppure una casa automobilistica può decidere che le sue autovetture si comportino diversamente rispetto alle altre.

Le soluzioni informatiche per la protezione delle auto non si fermano alla catena di montaggio, ma occorre un ampio coordinamento tra tutti i livelli della catena di produzione, poiché gli hacker tentano di sfruttare le vulnerabilità insite nei livelli più deboli. In particolare, occorre applicare dei principi di sicurezza per proteggere tutte le comunicazioni, identificare i sensori e i dispositivi durante le comunicazioni, gestire in modo sicuro tutte le comunicazioni via etere (On-The-Air) ed essere capaci di mitigare le minacce.

Per aumentare il livello di affidabilità della tecnologia, occorre un graduale cambiamento e un notevole sforzo per affrontare diverse tematiche quali: la salvaguardia dei conducenti, la riduzione dei tempi di certificazione su qualsiasi tecnologia introdotta e il mantenimento degli standard di sicurezza nel caso una compagnia automobilistica fallisca.

Con i recenti incidenti automobilistici8, che hanno riguardato veicoli funzionanti in modalità autopilot, sono stati registrati dei tamponamenti sia sulla stessa corsia di marcia del veicolo, che su quella opposta. In entrambi i casi, la dinamica sembra chiara e la responsabilità è della vettura che ha eseguito una manovra non corretta. La questione legale che si è aperta riguarda appunto la responsabilità civile e penale dei danni causati dal veicolo che, in questo caso, può essere attribuita al conducente (che stava passivamente a bordo del mezzo), alla casa automobilistica o al fornitore della tecnologia a guida autonoma. L’Autorità per la sicurezza stradale degli Stati Uniti non sembra particolarmente favorevole a una totale deresponsabilizzazione del conducente e allo stesso modo le case automobilistiche declinano ogni responsabilità al conducente o utilizzatore della tecnologia.

Per ovviare a queste criticità, è importante lasciare il fattore umano9 almeno per un tempo di transizione tra la guida non automatizza a quella automatizzata. Nel momento in cui arriva una segnalazione, da parte di un’auto a guida autonoma, di un problema o di una criticità che non sappia risolvere, ecco che rientra in gioco il fattore umano, con un pilota dotato di volante e pedaliera che prenderà il controllo dell’auto, risolvendo il problema. Una soluzione attuabile, che potrebbe rendere meno traumatico il passaggio dalla guida con pilota ad una completamente autonoma.

Analizzando gli attacchi informatici degli ultimi anni, le autovetture sono soggette a tre tipi di minacce che riguardano: il furto del veicolo, il controllo dell’auto e la privacy del conducente.

1.1. Furti dei veicoli

Le vulnerabilità individuate nei sistemi di accesso senza chiave, hanno favorito il moltiplicarsi di furti d’auto. Queste tecnologie forniscono al conducente la comodità di entrate, bloccare le portiere ed accendere il motore del veicolo senza prendere le chiavi dalla tasca o dalla borsa. Semplicemente toccando il sensore posto nella maniglia della portiera dell’auto, il veicolo invia un segnale radio digitale che viene captato dalla chiave. Dopo la verifica del codice di sicurezza, la chiave fornisce il segnale radio digitale che autorizza il veicolo all’apertura della portiera. Lo stesso vale per l’accensione del motore.

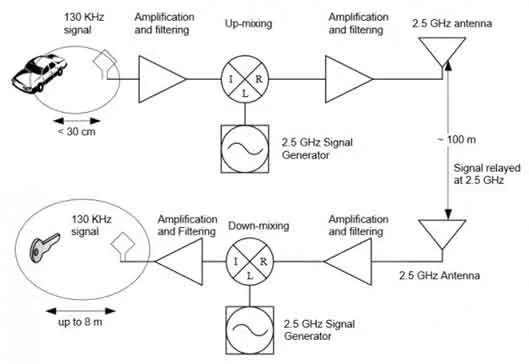

Quando il proprietario del veicolo si trova in casa (con le chiavi dell’auto), i malintenzionati con l’utilizzo di due dispositivi deviatori che svolgono una funzione di cattura del segnale digitale e ritrasmissione, si posizionano uno in prossimità del veicolo e l’altro in prossimità dell’abitazione (quanto più vicino alla chiave elettronica). Sfiorando la maniglia della portiera, l’autovettura invia un segnale che viene catturato e ritrasmesso all’altro congegno che, a sua volta, lo dirotterà alla chiave elettronica. Il segnale di risposta della chiave seguirà il percorso inverso ed inoltrato al veicolo che provvederà all’apertura della portiera10 (figura 1.1).

Sono state proposte diverse soluzioni al problema, alcune basate sulla stima della distanza della chiave dal veicolo, attraverso una misura del tempo di risposta o di potenza del segnale, altre basate su mezzi di autenticazione forte che prevedono l’uso dello smartphone del proprietario11. Il consiglio più semplice, dato dalle autorità di pubblica sicurezza agli automobilisti, è stato quello di riporre la chiave elettronica in una cassaforte, in modo che il metallo funga da schermo per i segnali dei dispositivi deviatori12.

Alcuni sistemi di autenticazione forte sono già disponibili negli smartphone e potrebbero essere integrati con il veicolo (ad esempio il Near Field Communication13). Potrebbe essere possibile firmare i dati durante la trasmissione o il codice per garantire che il firmware non venga manomesso. Inoltre, implementando dei meccanismi di aggiornamento over-the-air (OTA), molte case automobilistiche avrebbero la capacità di risolvere rapidamente questi problemi di sicurezza, attraverso degli aggiornamenti messi a disposizione negli AppStore per i sistemi operativi Android e Apple.

Figura 1.1 – Schema logico per la ritrasmissione dei segnali a lunga distanza

1.2. Controllo dell’auto

I problemi di sicurezza informatica nel settore automobilistico vengono spesso sottovalutati perché spesso gli hacker utilizzano una qualche forma di accesso locale per sfruttare una vulnerabilità del veicolo. Assicurarsi che un passeggero non inserisca congegni nel cruscotto dell’auto, può essere un’avvertenza scontata quando è presente il proprietario del veicolo. Ma con la diffusione del fenomeno del car sharing14, ride sharing15 e l’utilizzo di veicoli autonomi come taxi e bus, molti utenti hanno la possibilità di accedere allo stesso veicolo e comportarsi in modo imprevedibile mettendo a rischio l’affidabilità del veicolo. Questo fenomeno ha cambiato il modello di minaccia, che prevede un attaccante locale e non può essere risolto con un semplice aggiornamento da remoto16.

Le apparecchiature a bordo del veicolo come ad esempio: sensori di parcheggio, airbag, sistemi di sicurezza attiva, sistema antibloccaggio ruote, etc. (figura 1.2), comunicano tra loro attraverso una rete definita Controller Area Network (CAN).

Figura 1.2 – Tecnologie presenti in un’auto moderna

Questo protocollo è stato ufficialmente rilasciato nell’anno 1986 ed è stato accettato nel 1993 dall’International Organization for Standardization (ISO) come standard ISO 11898 per i veicoli stradali. Da allora, il protocollo CAN è stato utilizzato per tutti i veicoli e pubblicizzato come “l’unico protocollo accettabile utilizzato per le comunica...

Indice dei contenuti

- Cover

- Indice

- Frontespizio

- Copyright

- Introduzione

- 1. Sicurezza in ambito automotive

- 2. La centralina elettronica

- 3. Standard e linee guida per la sicurezza

- 4. Meccanismi di sicurezza

- 5. Analisi sperimentali degli attacchi

- Bibliografia