![]()

Capitolo 1

La nascita e l’evoluzione

della sicurezza informatica

Il termine cyber spazio compare per la prima volta in un romanzo di fantascienza, il celebre Neuromante di William Gibson, il quale negli anni ottanta predisse la pervasività delle tecnologie dell’informazione e comunicazione, meglio note con l’acronimo inglese ICT (o Information and Communication Technology). Parlando di “un’allucinazione vissuta consensualmente ogni giorno da miliardi di operatori legali, in ogni nazione [...] Una rappresentazione grafica di dati ricavati dai banchi di ogni computer del sistema umano. Impensabile complessità. Linee di luce allineate nel non-spazio della mente, ammassi e costellazioni di dati. Come le luci di una città, che si allontanano”, Gibson (1986) aveva iniziato a delineare uno dei più importanti sviluppi del ventunesimo secolo: l’interconnessione globale di dati e sistemi.

La cibernetica è una disciplina nata nel secondo dopoguerra che si occupa dei processi di comunicazione e controllo negli animali e nelle macchine, quindi dello studio di sistemi complessi. Peculiarità del cyber spazio, come ci ricorda il prefisso cyber che deriva dal greco kyber, “timone”, è appunto la sua navigabilità che permette agli utenti di affacciarsi su uno stesso luogo virtuale, comunicando tra computer diversi indipendentemente dalla loro posizione fisica.

Nel 2010 il Pentagono ha formalmente riconosciuto il cyber spazio come un nuovo dominio, il quinto dopo terra, mare, aria e spazio. Stessa cosa è avvenuta nel 2016 all’interno dell’alleanza atlantica, quando i ministri della difesa dei paesi NATO si sono espressi a favore di questa posizione. Gli stati rivendicano, dunque, un ruolo di primo piano nell’assicurare la sicurezza all’interno di questo dominio che, precisamente come gli altri quattro, costituisce un global common, ovvero un luogo posto oltre la giurisdizione dei singoli paesi, una risorsa che nessuno può reclamare come propria e alla quale quindi dovrebbe essere garantito accesso in condizioni di sicurezza.

Concretamente parlando, il cyber spazio è composto da tutti i computer che sono o possono essere connessi alla rete (inclusi quindi anche i nodi isolati, pur rari al giorno d’oggi) ed è la prima di tre aree parzialmente sovrapposte (Kello 2013). È importante notare che è sbagliato, come molto spesso avviene, confondere il cyber spazio con Internet, che ne costituisce solo una parte, comprendente tutti i computer interconnessi. Se il cyber spazio è primariamente una nozione simbolica, che si riferisce alla realtà virtuale nel suo complesso, Internet invece rimanda al più tangibile concetto di una rete di reti. La definizione legale di Internet, che dobbiamo al Federal Networking Council (1995), lo identifica come quel sistema di informazione globale che è logicamente interconnesso e capace di supportare comunicazioni tramite una serie di protocolli definiti e che fornisce, utilizza e rende accessibili, sia pubblicamente che privatamente, servizi di alto livello basati sui molteplici strati di comunicazioni e infrastrutture che lo compongono (Marinelli 2008). Più ristrettivo di Internet è invece il concetto di World Wide Web, che è composto dalle sole risorse identificate e accessibili mediante un sistema di indirizzamento noto come URL (Unifrom Resource Locator). Insieme a e-mail, chat e streaming video, il web è solo uno dei servizi supportati dall’infrastruttura Internet, benché il principale. Mentre Internet è una nozione relativa alla struttura delle telecomunicazioni, il web ha a che fare con informazioni accessibili tramite un web browser, che permette di giungere a contenuti ospitati su un server da parte di un client.

Lo sviluppo dello spazio cibernetico

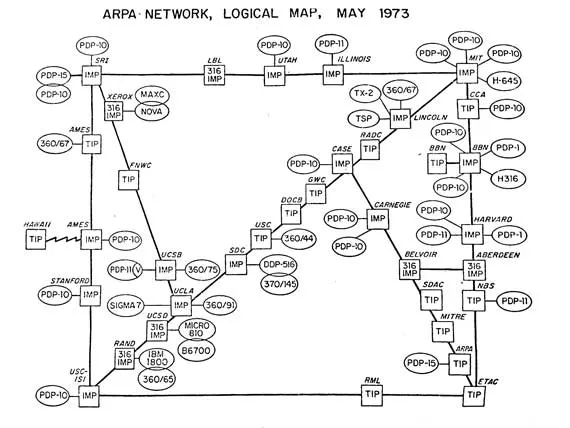

L’attuale versione del cyber spazio è frutto della evoluzione dinamica di un progetto che nel 1969 fu promosso da un’agenzia del Dipartimento della Difesa statunitense, la Defense Advanced Research Projects Agency (DARPA). L’antenato del World Wide Web si chiamava ARPANET (Advanced Research Projects Agency Network) e nacque dalla ricerca per l’ottimizzazione della velocità di scambio di informazioni fra università e laboratori di ricerca negli Stati Uniti. Durante la guerra fredda, tuttavia, ARPANET si rivelò un’utile risorsa per costruire una rete di informazioni militari in grado di resistere a un attacco nucleare sovietico su larga scala, che potesse colpire le linee telefoniche mettendo così a repentaglio la sopravvivenza delle comunicazioni governative. L’assetto decentrato della nuova rete ARPANET era molto più resiliente delle vecchie linee telefoniche. Infatti, mentre il corretto funzionamento delle comunicazioni analogiche richiedeva l’instaurazione di un circuito perfetto tra i punti di connessione a entrambe le estremità, la rete distribuita instradava messaggi aggirando i punti di malfunzionamento (Ryan 2010).

Una mappa della rete Arpanet nel 1973. (Fonte: Wikipedia)

Ben presto la nuova rete crebbe, e una quantità sempre maggiore di computer fu collegata. Già a partire dagli ultimi anni sessanta, infatti, la tecnologia dei calcolatori si sviluppò rapidamente e i computer divennero sempre più economici, potenti e diffusi. Paradossalmente, però, alla metà degli anni settanta, quando la DARPA cercò sponda nel settore privato per far crescere la rete, nessun attore si fece avanti e ARPANET passò in gestione all’agenzia per la comunicazione del Dipartimento della Difesa. Si dovette attendere il 1983, quando fu scorporata da ARPANET la rete militare MILNET, per assistere ad un nuovo impulso nel progresso della rete.

La “rivoluzione digitale” come la intendiamo oggi prende avvio con la creazione della suite di trasmissione dei dati da un nodo all’altro e la conseguente trasformazione di ARPANET nella moderna forma di Internet. Durante gli anni ottanta, con l’invenzione dei protocolli TCP/IP (Transmission Control Protocol /Internet Protocol), il progetto si completa. I protocolli TCP (di controllo delle trasmissioni) e IP (Internet) sono il modello concettuale alla base della rete: una sorta di “stradario” che specifica in che modo i dati possano passare da un punto all’altro, indicando come vadano impacchettati, indirizzati, trasmessi, instradati e ricevuti. Sulla base di quella stessa tecnologia si regge l’intera architettura della rete Internet. In Italia, i primi computer in rete arrivarono nel 1986.

Una pietra miliare nella storia di Internet è segnata dalla messa online del primo sito web, il 6 agosto 1991, grazie agli sviluppi tecnologici del protocollo http (Hypertext Transfer Protocol) e del linguaggio html (Hypertext Markup Language). Lanciato dal CERN di Ginevra, il sito era una semplice pagina con hyperlink ad altre pagine, ma per la prima volta la comunicazione non avveniva tra due nodi bensì era lasciata a disposizione di qualunque utente. Obiettivo del suo inventore, l’inglese Tim Berners-Lee, era consentire agli scienziati di condividere con facilità i risultati dei loro esperimenti attraverso una piattaforma libera e accessibile da ogni parte del mondo. Grazie alle sue innovazioni, ogni computer in sostanza poteva interpellare tramite Internet un’entità esterna secondo una relazione di tipo client-server, cioè cliente e fornitore di un certo servizio in un’architettura di rete distribuita. Era di fatto nato il World Wide Web, una rete informatica di grandezza mondiale che consentiva di navigare, dunque spostarsi, tra una pressoché infinita varietà di contenuti accessibili attraverso una connessione dati Internet. L’invenzione del web insieme alla diffusione del personal computer sono alla base della rivoluzione digitale.

Mappa del livello di sviluppo digitale dell’ICT, 2016. (Fonte: ITU)

Al giorno d’oggi, a meno di trent’anni dalla sua invenzione, sono numerosissimi gli scambi di informazioni che risulterebbero impossibili senza l’utilizzo dell’ICT. Pagamenti, incontri di lavoro, comunicazioni personali, finanziamenti e ricerche di vario tipo dipendono fortemente dalla rete. Oggi in Italia si contano 29 milioni di internauti al giorno, nel mondo 3,3 miliardi. Ciononostante metà della popolazione mondiale rimane tuttora esclusa da Internet, e infatti i tassi di utilizzo della rete crescono più velocemente di quelli di accesso, portando a concludere che, nonostante tutto, Internet non abbia ancora raggiunto il suo pieno potenziale (ITU 2016). Le mail scambiate globalmente ogni giorno sono circa 260 miliardi (Radicati Group 2017). Il numero di siti registrati col dominio .it, invece, si attesta su oltre tre milioni.

In realtà, la rete Internet frequentata dagli utenti standard è soltanto una piccola frazione dell’Internet nella sua interezza. La parte più ampia è costituita dal cosiddetto “web profondo”, o deep web, che non è indicizzato, ovvero rintracciabile tramite un motore di ricerca; si pensi alle pagine con cui si naviga sull’home banking o si guardano video on demand. Questa sezione della rete è utilizzata anche per scambi protetti da maggiore riservatezza e sicurezza da parte di una varietà di attori che includono utenti privati, forze armate, giornalisti, polizia, uomini d’affari, professionisti IT, attivisti, ma anche criminali e terroristi. È raggiungibile attraverso l’uso di software specifici come TOR, originariamente sviluppato come routing di terza generazione dal laboratorio di ricerca navale americano (Paganini e Amores 2012). Grazie a questo tipo di sistema, gli utenti possono navigare anonimamente e senza venire tracciati, giacché funzionano nascondendo l’indirizzo IP da cui ci si connette nonché crittografando i dati scambiati. Benché vengano spesso confusi, il deep web si differenzia dal dark web, in quanto quest’ultimo ne rappresenta solo una parte ed è composto dalle darknets, cioè da quegli spazi nell’Internet profondo (deep web) utilizzati spesso, benché non solo, per commerci criminali. Il caso più famoso è quello di SilkRoad, un sito di e-commerce nascosto tramite TOR per l’acquisto di droga e il riciclaggio di denaro, che è stato chiuso nel 2013 dall’FBI. Alcune delle principali attività svolte nel dark web includono offerte online di natura puramente criminale, come ad esempio arruolare assassini a contratto, oltre a crimini prettamente cibernetici, dalla vendita di account e password al riciclaggio di valute virtuali come Bitcoin per arrivare alla diffusione di specifici malware (Ciancaglini et al. 2015).

L’originale progetto ARPANET, nato da una necessità comunicativa, si è oggi trasformato nella più grande rete di interazioni digitali. Data l’esigenza iniziale di comunicazione fra agenzie governative e universitarie, nel progetto costitutivo erano state enfatizzate la robustezza e la sopravvivenza delle strutture del progetto, ignorando inizialmente la messa in sicurezza dei sistemi nei confronti di attori esterni. Del resto, se i sovietici non possedevano la stessa tecnologia, si rivelava impossibile per loro intromettersi nella rete dei calcolatori avversari. Nulla fece inizialmente presupporre che il primo attacco sarebbe stato lanciato dall’interno.

La minaccia e la sicurezza cibernetica

Il primo attacco cibernetico di epoca moderna è stato il Morris worm, un tipo di software maligno, o malware, che si replica per diffondersi ad altri PC, lanciato da un giovane hacker con accesso alla rete. Il worm fu progettato nel 1988 da Rober Morris, figlio di un dirigente della National Security Agency (NSA) statunitense. Attaccò ARPANET causando il blocco (shut down) di tutti i dispositivi informatici collegati ad esso e infettando tra le 4.000 e le 6.000 macchine, circa il 5% di tutti i computer collegati in rete in quegli anni, rendendo così la messa in sicurezza dei dispositivi informatici una priorità mondiale. All’elevato livello di dinamicità di ARPANET non aveva infatti fatto seguito un progressivo innalzamento del livello di cyber security su hardware e software, che erano invece stati adattati unicamente nelle modalità di interfaccia con l’utente. Dopotutto, la rete di computer era stata creata per facilitare lo scambio di informazioni tra istituti accademici legati da un certo livello di fiducia reciproca. Le ripercussioni del Morris worm per il DARPA furono così devastanti da rendere inevitabile la creazione di un centro in grado di coordinare la comunicazione fra gli esperti informatici per prevenire futuri incidenti, il Computer Emergency Response Team (CERT). Difficile immaginare all’epoca che con l’evoluzione di servizi e tecnologie il numero e l’entità delle minacce informatiche sarebbero aumentate in modo esorbitante.

Con l’avvento e la diffusione degli standard di trasmissione TCP/IP i deficit della sicurezza informatica tendono oggi ad aumentare costantemente. Qualunque dispositivo allacciato a Internet, infatti, è un potenziale target di attacchi e intrusioni informatiche. Inoltre, più complessi sono i software, più falle sono potenzialmente presenti all’interno del codice del programma. Si stima che sia ragionevole aspettarsi almeno una vulnerabilità ogni 1.000 righe di codice, quindi le potenziali crepe sono veramente ingenti se si pensa che l’app per iPhone ne contiene mediamente 100.000 e il sistema operativo Windows si attesta sui 50 milioni di righe. All’aumento di complessità di un sistema IT corrisponde infatti un incremento dei bug, letteralmente “bachi”, e una maggiore difficoltà nel controllo della sicurezza cibernetica. Ciò che rende i sistemi informatici moderni così vulnerabili è dunque la combinazione di tre fattori: la stessa tecnologia di rete di base costruita negli anni ottanta senza l’ambizione di essere sicura, l’avvento degli open system e l’aumento dei network estensiv...