eBook - ePub

Der Cyber Survival Guide

So wehren Sie sich erfolgreich gegen Hacker, Stalker und andere Cyber-Gangster

- 224 pages

- English

- ePUB (mobile friendly)

- Available on iOS & Android

eBook - ePub

Der Cyber Survival Guide

So wehren Sie sich erfolgreich gegen Hacker, Stalker und andere Cyber-Gangster

About this book

Identitätsdiebstahl. E-Mail-Hacks. Angriffe auf die Infrastruktur. Kreditkartenbetrug. Sogar Auftragsmord.All diese Verbrechen können mit nur wenigen Mausklicks begangen werden. Cyberkriminelle können Sie jederzeit angreifen: über den Laptop, das Smartphone, den Fernseher - sogar über Ihre Türklingel oder Ihr Thermostat.Die gute Nachricht? Sie müssen kein Opfer sein.In diesem umfassenden, praktischen und fundierten Handbuch geben Ihnen der Sicherheitsexperte Nick Selby und die Zukunftsforscherin Heather Vescent die nötigen Tools an die Hand, um Ihre Familie, Ihre Privatsphäre, Ihre Finanzen und Ihren Ruf zu schützen. Gehen Sie nicht ohne es online.

Frequently asked questions

Yes, you can cancel anytime from the Subscription tab in your account settings on the Perlego website. Your subscription will stay active until the end of your current billing period. Learn how to cancel your subscription.

No, books cannot be downloaded as external files, such as PDFs, for use outside of Perlego. However, you can download books within the Perlego app for offline reading on mobile or tablet. Learn more here.

Perlego offers two plans: Essential and Complete

- Essential is ideal for learners and professionals who enjoy exploring a wide range of subjects. Access the Essential Library with 800,000+ trusted titles and best-sellers across business, personal growth, and the humanities. Includes unlimited reading time and Standard Read Aloud voice.

- Complete: Perfect for advanced learners and researchers needing full, unrestricted access. Unlock 1.4M+ books across hundreds of subjects, including academic and specialized titles. The Complete Plan also includes advanced features like Premium Read Aloud and Research Assistant.

We are an online textbook subscription service, where you can get access to an entire online library for less than the price of a single book per month. With over 1 million books across 1000+ topics, we’ve got you covered! Learn more here.

Look out for the read-aloud symbol on your next book to see if you can listen to it. The read-aloud tool reads text aloud for you, highlighting the text as it is being read. You can pause it, speed it up and slow it down. Learn more here.

Yes! You can use the Perlego app on both iOS or Android devices to read anytime, anywhere — even offline. Perfect for commutes or when you’re on the go.

Please note we cannot support devices running on iOS 13 and Android 7 or earlier. Learn more about using the app.

Please note we cannot support devices running on iOS 13 and Android 7 or earlier. Learn more about using the app.

Yes, you can access Der Cyber Survival Guide by Nick Selby, Heather Vescent in PDF and/or ePUB format, as well as other popular books in Computer Science & Cyber Security. We have over one million books available in our catalogue for you to explore.

Information

IHR LEBEN HACKEN

KAPITEL 1

SCHÜTZEN SIE IHRE IDENTITÄT

ID-DIEBE KAUFEN, VERKAUFEN UND MISSBRAUCHEN IHRE IDENTITÄT FÜR GELD ODER ANDERE LEISTUNGEN – ODER NUTZEN IHREN NAMEN, IHRE BONITÄT ODER IHRE VERSICHERUNG FÜR EINEN KREDIT ODER KOSTENLOSE MEDIZINISCHE VERSORGUNG.

Es gibt unzählige Wege, wie die Bösewichte an Ihre Informationen kommen und sie zu allen möglichen Zwecken verwenden – vor allem, um Ihr Geld zu stehlen, doch auch für andere Betrügereien oder um Spuren von anderen Verbrechen zu verwischen. Das ist einer der Hauptgründe, warum Identitätsdiebstahl so verheerend ist. Wenn ein Verbrecher Ihre Kreditkarteninfos stiehlt, wird Ihre Bank wahrscheinlich das verlorene Geld rückerstatten. Wenn derselbe Kriminelle sich für Sie ausgibt, um einen internationalen Kinderpornografie-Ring zu betreiben, dann ist Ihr Problem um einiges größer … vor allem, da viele Gesetzeshüter nicht auf dem neuesten Stand der Cyberkriminalität sind und „Das war ich nicht“ somit nicht wirklich zählt.

Was passiert genau? Auf den folgenden Seiten sehen wir uns die vielen Methoden des ID-Diebstahls an und zeigen, wie Sie sich davor schützen oder dagegen ankämpfen, wenn Sie bereits Opfer geworden sind. Dies reicht von einfachen Methoden, wie dem Durchstöbern Ihres Müllcontainers nach ungeschredderten Finanzdokumenten oder dem Stehlen der neuen Kreditkarte, die die Bank Ihnen unerwarteterweise zugeschickt hat, bis hin zu ausgefeilten Einbrüchen in Datenbanken und anderen Hacks, ausgeführt von großen Verbrechersyndikaten vom anderen Ende der Welt aus, um Cyberterrorismus-Operationen zu finanzieren..

AMERIKAS ERSTER ID-BETRUG

Philip Hendrik Nering Bögel hatte finanzielle Probleme, doch er war ein kreativer Kopf. Also handelte der Holländer im Jahr 1793, als es ihm zu brenzlig wurde (zu der Zeit wurde er wegen Veruntreuung gesucht), wie jeder vorausdenkende Identitätsdieb heute: Er verließ die Niederlande auf schnellstem Weg und gründete auf dem amerikanischen Kontinent eine neue Stadt, ganz wirtschaftlich gedacht und davon überzeugt, dass ein Bögel mehr verdient hätte. Unter dem Namen „Felipe Enrique Neri, Baron von Bastrop“ erwies sich Bögel für die frühen texanischen Anführer Moses und Stephen F. Austin bei der Beschaffung von Landzuweisungen als besonders hilfreich. Zum Oberbeauftragten in Grundangelegenheiten von Texas ernannt, gründete er dort eine Stadt und benannte sie nach sich selbst. Heute kann Bastrop, Texas, 5.340 Einwohner, feiern, dass Amerikas erster erfolgreicher ID-Betrug einem einzigen Menschen eine ganze Stadt einbrachte.

W/F

„ICH BIN KEINEN DIEBSTAHL WERT!“

FALSCH Angreifer sind klug und auf schnellen Erfolg aus. Oft sind Sie der schnellste Weg zum Erfolg. Sie meinen vielleicht: „Ich habe doch nur Fotos von meinen Enkelkindern auf meinem Computer.“ Aber Ihr Rechner ist mit dem Internet verbunden, was ihn zu einem Angriffsziel macht. Hacker infizieren Computer und machen sie zu einem Teil eines globalen Netzwerkes von Spam, Angriffen auf andere Computer und anderen bösartigen Aktivitäten. Hacker, die Ihren Computer infizieren, können auch Ihre Finanzdaten abrufen, wenn Sie Onlinebanking machen. Es kommt auch vor, dass Hacker einen Computer zerstören und für Sie wichtige Fotos für immer verloren gehen.

- - - . . . - - -

VIELE IDENTITÄTSDIEBE geben sich online für Sie aus, und das aus vielen Gründen und auf viele Arten. Für Cyber-Stalker (siehe Amanda Nickersons Geschichte, Seite 50-51) ist die Imitation für gewöhnlich Teil eines größeren Cyber-Mobbing-Unterfangens. Doch meistens geht es um Geld. Ob Kriminelle Kontokarten oder Darlehen in Ihrem Namen bekommen, in Ihrem Namen anschreiben oder in Ihrem Namen Ihr Guthaben ausschöpfen, ID-Klau ist meistens ein erster Akt, auf den sich viele weitere kriminelle Vorhaben türmen. „Identitätsdiebstahl“ ist daher tatsächlich eine Kategorie in der Cyberkriminalität.

Obwohl die Opfer meist von der Bank oder der Kreditkartenfirma entschädigt werden, ist der Schaden des Identitätsdiebstahls über Jahre hinweg spürbar. Ihre Bonität und Ihre finanzielle Geschichte sind Banken, Autohändlern und anderen Anbietern von Darlehen wichtig und entscheidend dafür, ob Sie ein Risikokandidat sind. Solche Minuspunkte lassen sich nur schwer ausradieren.

Der Trick mit den Steuern Eines der am schnellsten wachsenden Verbrechen in Amerika ist Steuerbetrug: ein Betrug, der ID-Dieben Tausende Dollar beim Finanzamt einbringt. Die Verbrecher nehmen Ihre Sozialversicherungsnummer und Ihre persönlichen Informationen und erschaffen eine Steuererklärung in Ihrem Namen, mit einer kleinen Überzahlung auf Ihrer Seite. Die Erklärung wird über eine Software abgegeben, und ein paar Tage später überweist das Finanzamt eine Rückzahlung an „Sie“ – an die vom Dieb angegebene Adresse –, meist über Prepaid-Kreditkarten, die gegen Geld oder Güter getauscht werden können.

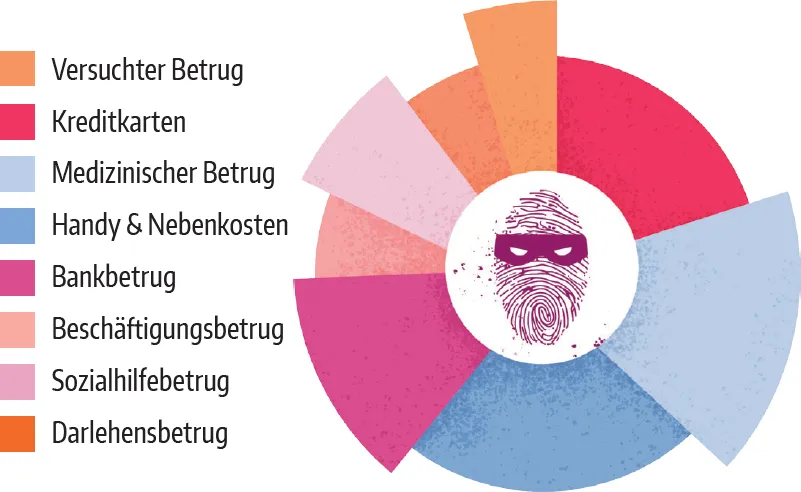

ARTEN VON IDENTITÄTSKLAU

Betrüger stehlen nicht einfach nur Ihren Führerschein oder Ihre Kreditkarte. Sie nehmen Ihre gesamte Identität an und nutzen jeden kleinsten Teil für sich.

FALLSTUDIE

FREMDE MIT SÜSSIGKEITEN 2004 führte InfoSec ein Experiment durch: Sie boten Passanten auf der Straße einen Schokoriegel an, im Austausch für ihre Login-Daten und ihr Passwort am Arbeitsplatz. Überraschenderweise gaben um die 70 Prozent diese Informationen preis – die Hälfte sogar ohne die Schokoladen-Bestechung. Man möchte meinen, das hätte so manchen wachgerüttelt. Und tatsächlich, staatliche Agenturen und private Firmen geben Millionen dafür aus, ihren Angestellten das richtige Sicherheitsverhalten beizubringen. Ob das fruchtet? Als das Experiment 2008 in London wiederholt wurde, war kein Unterschied zu bemerken.

Ob die Gründe nun kulturell oder technisch sind, Fakt ist, Menschen können Passwörter nicht gut für sich behalten. Sie nehmen das Thema einfach nicht ernst. Noch ärgerlicher für jene, die Unternehmen und ihren Angestellten ein besseres Sicherheitsverständnis näherbringen wollen, ist, dass „dein Passwort“ immer noch wörtlich genommen wird. Die meisten benutzen immer noch ein einziges Passwort für viele oder alle ihre Konten – und noch dazu ein schwaches (siehe Seite 28 zum Erstellen eines sicheren Passworts).

Sie glauben vielleicht, dieses Problem wäre mit Passwort-Manager-Apps gelöst worden, da diese das schwierige Erfinden (vom Erinnern gar nicht zu reden) eines starken Passworts, zum Beispiel das immer beliebte 98cLKd2rh29#36kasg!, wesentlich vereinfachen. Diese Programme sind noch dazu sehr benutzerfreundlich und können die Passwörter für alle ihre Onlinekonten automatisch ändern.

Als 2016 ein Sicherheitsberater den Schokoriegelversuch nochmals durchführte, doch dieses Mal das „beste“ Passwort Preise gewann, von Süßigkeiten bis hin zu einer Flasche Champagner, war das Ergebnis endlich ein anderes: schlechter als je zuvor.

SICHERHEITS-BASICS

WICHTIGE ZAHLEN Denken Sie dreimal darüber nach, bevor Sie Ausweis- oder Versicherungsnummern hergeben, selbst wenn eine rechtmäßige Stelle danach fragt. Anhand solcher Nummern sind Sie identifizierbar. Es zahlt sich immer aus, darüber nachzudenken, warum diese Information nötig ist, und nicht damit herauszurücken, wenn es nicht absolut notwendig ist. In den USA ist die Sozialversicherungsnummer ein universelles Identifizierungszeichen, und ich würde eher eine Kaution auf den Tisch legen, um Strom oder eine Telefonleitung zu bekommen, als dem Elektrizitätswerk meine Identifikationsnummer au...

Table of contents

- Cover

- Titel

- INHALT

- DIESES BUCH IST JETZT SCHON VERALTET (UND DAS IST OKAY)

- DIESES BUCH WIRD IHNEN AUCH ANGST MACHEN (UND DAS IST AUCH OKAY)

- IHR LEBEN HACKEN

- DIE GESELLSCHAFT HACKEN

- DIE WELT HACKEN

- ANHANG

- ÜBER DIE AUTOREN

- ANDERE BEITRAGENDE

- DANKSAGUNG DER AUTOREN

- BILDNACHWEIS

- Impressum