![]()

CAPITOLO 1

Oltre la guerra informatica

Prologo

Ètardi, non ho ancora cenato e sto scrivendo un articolo nella stanza di un hotel, in una zona centrale di Roma. Oltre al programma di scrittura, ho davanti a me diversi siti web da cui attingere informazioni, mentre alle mie spalle una lampada rischiara le pareti. Tutto a un tratto, succede l’inimmaginabile: la stanza piomba nel buio più assoluto, mentre fuori sento allarmi suonare, automobili frenare, rumori agghiaccianti di scontri tra lamiere. Istintivamente do una veloce occhiata allo smartphone per controllare l’ora: scopro così che sono le 21:54, ma anche che non c’è segnale telefonico. Torno con lo sguardo sul computer, per cercare notizie in Rete sul quel che sta accadendo, ma il messaggio “errore di connessione” che mi compare davanti non lascia spazio alle interpretazioni.

Niente telefonate, niente elettricità, niente Internet.

Con difficoltà raggiungo la finestra e mi accorgo che il buio che mi inghiotte è il minore dei problemi.

È tutta Roma a essere al buio.

I lampioni? Spenti. I semafori? Spenti. Perfino i cartelloni pubblicitari sono privi della loro verve luminosa. Nel frattempo non riesco nemmeno a quantificare le auto accartocciate tra loro a causa del tilt semaforico. Eppure, il peggio deve ancora arrivare: un boato riempie i pochi momenti di silenzio tra urla e sirene, andando a coprire pure questi. Sposto lo sguardo verso destra e, lì in fondo, un fumo denso e nero inizia a raccogliersi a mezz’aria. Da sotto la finestra, un piccolo gruppo di persone inizia a urlare:

«Due aerei! Due aerei! Si sono scontrati lì in fondo, mentre atterravano!».

Non so se mai vedrò l’Apocalisse, ma quel che ho davanti di certo gli assomiglia molto.

Tutto è connesso, tutto è vulnerabile

Quella presentata è una scena che sembra presa da un film. Magari lo è, non dico di no, il problema è che sarebbe un film del tutto verosimile. Riassume, infatti, tutte le conseguenze di un attacco alla Rete.

A Internet, per esser chiari.

Quando la nostra connessione va giù, tutto sommato il nostro unico problema è riempire il tempo necessario per il suo ripristino o recuperare un po’ di lavoro che nel frattempo si accumula. Una scocciatura, ma niente di così irreparabile.

Questo vale per noi, però. Perché Internet non dà vita “solo” a dei siti web (Figura 1.1). Internet ormai permea ogni istante della nostra quotidianità. Centrali e reti energetiche? Sono controllate via Internet (non tutte, ma la copertura è in espansione). Semafori? Idem. Sistemi di controllo di aerei, treni e caselli autostradali? Idem.

Perfino gli impianti di condizionamento pubblico e di smaltimento dei rifiuti, ormai, sono centralizzati tramite Internet, per non parlare degli apparati di comunicazione e militari. Con l’avvento e la diffusione dell’Internet delle Cose, o Internet of Things, anche elettrodomestici, automobili, strumenti medicali e diagnostici, sono e saranno controllati via Internet (Figura 1.2).

Figura 1.1 – I moderni sistemi di automazione delle linee ferroviarie sono basati su software dotati di funzioni che si appoggiano, spesso, a Internet. In realtà vedrai che, anche senza il web di mezzo, rimangono molto vulnerabili.

Figura 1.2 – Con l’Internet of Things i dispositivi di solito scollegati dal web si ritrovano, come per magia, a interfacciarsi con la Rete. Un mercato in crescita che, tuttavia, sembra non tenere conto di tutti i rischi implicati a livello di sicurezza.

Per elencare tutti i servizi connessi al web ci vorrebbe un libro intero, ma il concetto è chiaro: se è vero che Internet collega tutti, è pur vero che attaccando Internet attacchiamo tutti. E non certo in senso metaforico.

La protagonista è l’arma

Se adesso è chiaro fino a che punto può arrivare un attacco informatico, cioè fino a quanto reali e tangibili possano essere le sue conseguenze, meno chiaro è chi possa sferrarlo. Del resto, sono così tanti i cattivi della Rete che la scelta diventa davvero ardua.

A conti fatti, sono tre i tipi di gruppo pronti a impugnare un cyber-attacco per perseguire i propri obiettivi.

Da una parte troviamo il cyber-crime, cioè l’insieme di criminali informatici che sfruttano tecniche digitali per arricchirsi. Dall’altra, c’è il cyber-terrorismo, gruppi terroristici che utilizzano il web per reclutare nuovi adepti, ma anche per finanziarsi, alimentare propaganda e pianificare attentati virtuali ma con conseguenze, lo abbiamo visto, dannatamente reali.

Infine, c’è lei: la cyber-war.

Parliamo di vere e proprie guerre combattute mettendo KO i sistemi informatici del nemico. Soprattutto, parliamo di guerre reali, scatenate tra paesi in lotta tra loro (Figura 1.3).

Cyber-crime, cyber-terrorismo e cyber-war hanno esecutori e vittime diverse, ma impiegano i medesimi strumenti, e sono questi i veri protagonisti delle pagine che hai davanti. È un po’ come leggere un libro che spieghi la guerra attraverso le armi. Il vantaggio è che, una volta imparate queste, si possono affrontare anche altri argomenti legati a qualsiasi conflitto bellico. Per esempio la criminalità, oppure il terrorismo. Ecco perché questo libro parla certo di cyber-war, ma una volta arrivato alla fine ne saprai a sufficienza anche per comprendere i meccanismi tipici del cyber-terrorismo e del cyber-crime. Un cannone rimane sempre un cannone, ciò che cambia è dove lo punti e a chi spari.

Figura 1.3 – In ogni istante, nel mondo, vengono sferrati migliaia di attacchi digitali a svariati tipi di obiettivi. Sebbene questi ultimi siano molto diversi tra loro, le tipologie di attacco, in realtà, sono piuttosto simili. Per dare un’occhiata ad alcuni di questi attacchi, vai su map.norsecorp.com.

Del resto, non parlo a caso di “cannone”. Spesso mi viene chiesto: «Ma su Internet esistono le armi?». Certo che sì. Ne esistono di fisiche, acquistabili online per vie legali o illegali, e ne esistono anche di “virtuali”, perché si tratta di software. Utilizzandole, tuttavia, i danni sono tutt’altro che virtuali. Il piccolo racconto descritto poco fa serviva a dimostrartelo. In questo libro ti spiegherò cos’è la cyber-war, o cyberwar se preferisci la forma stringata, attraverso i metodi con cui viene portata avanti (Figura 1.4). Prima, però, occorre capire bene di cosa si parla.

Che cos’è la cyberwar?

C’è un po’ di confusione sul significato del termine cyberwar, ma è giustificabile. È come chiedere a cento persone diverse cosa significhi “Internet”: otterresti cento risposte diverse. Io amo semplificare molto i concetti: cyberwar, come puoi vedere, è composta dalle parole “cyber” e “war”. Quindi, parliamo di una “guerra cyber”. Dove “cyber”, però, non si riferisce alla cibernetica (disciplina affascinante che studia le analogie tra apparati artificiali e viventi), ma al cyberspazio. La cyberwar, dunque, è una guerra che si tiene nel cyberspazio. Perfetto, non resta che stabilire cos’è il cyberspazio. Si tratta, in parole povere, di un luogo composto da dati. Anzi, si tratta del Regno dei Dati. Qui, in ogni istante, miliardi di dati sono creati, cancellati, modificati e condivisi. Parlandone in questi termini, potresti quindi pensare al cyberspazio come a un ambiente virtuale. Al solito, insomma, a qualcosa di impalpabile, immateriale, senza alcun parametro fisico come potrebbero averlo una mela, una coscia di pollo al forno o un mojito sorseggiato nella Plaza Vieja de l’Havana (Figura 1.5). Invece il cyberspazio è più fisico di quanto tu possa pensare, anche se non ci potrai fare uno spuntino o non ti darà ristoro sotto il cocente sole cubano. E sai perché il cyberspazio è così reale? Perché è composto pur sempre da computer.

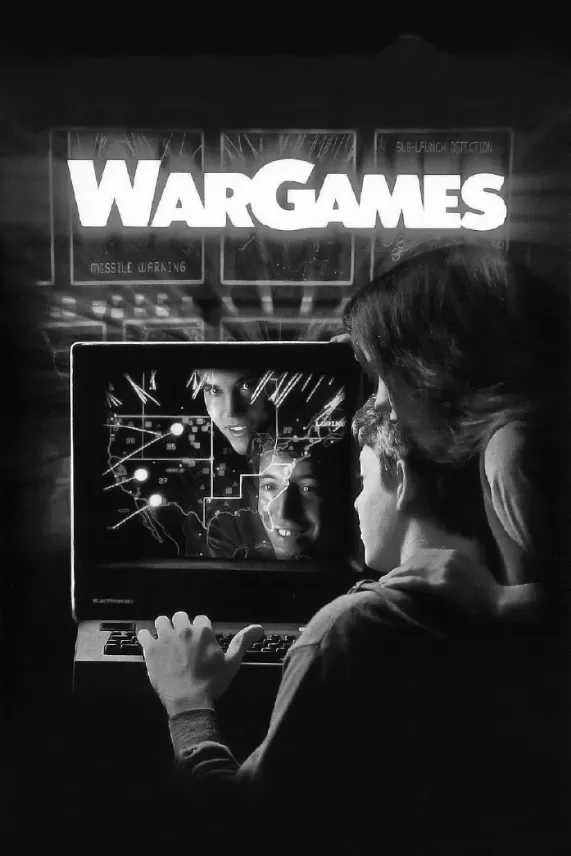

Se ti può sembrare banale (e lo è), sappi che questa considerazione spesso viene dimenticata da tanti (pseudo) esperti. Perché altrimenti non si sperticherebbero a esclamare che “Internet è di tutti!” o “La Rete è globale!”. Certo, è vero, la Rete è globale, ma perché mette tutti in connessione, non perché sia priva di confini. E questo porta al nocciolo del nostro discorso: dato che il cyberspazio è costituito da computer, le regole che lo gestiscono dipendono da dove sono collocati questi computer. E, cosa ancora più importante, attaccare un angolo del cyberspazio piuttosto che un altro, significa attaccare un computer piuttosto che un altro. Dunque, attaccare il paese dove è installato piuttosto che un altro. E un attacco di questo tipo può essere interpretato, da chi lo subisce, come la semplice violazione di un proprio spazio, cui rispondere con un ammonimento o qualche mossa diplomatica. Ma potrebbe anche scatenare una reazione più dura, fino ad arrivare a un vero e proprio contrattacco militare, fisico. Con le bombe, per parlare chiaro. Il film WarGames, già nel 1983 ipotizzava che quella che sembrava una partita a un videogame, venisse in realtà rilevata come una reale minaccia militare, portando il mondo sull’orlo di una guerra globale (Figura 1.6). All’epoca si parlava del film come di pura fantascienza, ma oggi sappiamo che esiste la reale possibilità di far credere a un apparato militare di essere sotto attacco. Senza far decollare nemmeno un aereo, scatenando però una controffensiva vera e propria. Un inganno a base di bit che porta all’utilizzo di vero esplosivo.

Figura 1.4 – Secondo Robert Graham, CEO di Errata Security, azienda dedita alla sicurezza informatica, il grosso vantaggio che Cina e Russia hanno, rispetto agli Stati Uniti, nel campo della cyberwar, è che utilizzano gli ufficiali militari solo per dare ordini generici. Non c’è l’obbligo di coinvolgere sempre e solo militari, non a caso questi paesi utilizzano spesso team esterni. La cyberwar ha cambiato drasticamente il mondo d’intendere anche le gerarchie nei sistemi di difesa.

Figura 1.5 – Il concetto di cyberspazio ha, da sempre, stimolato la fantasia degli artisti. Le rappresentazioni più corrette, in ambito informatico, hanno a che fare con tonnellate di numeri e loro espressioni, magari tramite figure poligonali.

Caso vuole che proprio nel 1983, l’anno d’uscita di WarGames, un colonnello di 44 anni dei servizi segreti russi, di nome Stanislav Petrov, evitò quella che poteva rivelarsi davvero la fine del mondo. Oggi, se possiamo parlare in libertà di questa vicenda, lo dobbiamo davvero al coraggio di Petrov.

Una guerra mancata

Il 26 settembre di quell’anno, passata da poco la mezzanotte, Petrov, che era a riposo ma fu casualmente richiamato in servizio per sostituire un collega ammalato, si trovò davanti alla segnalazione di un imminente attacco nucleare da parte degli Stati Uniti. Tutte le indicazioni non lasciavano dubbi e, a mano a mano che scorrevano i minuti, sottoposti e superiori premevano affinché Petrov desse il segnale per un contrattacco che avrebbe sancito l’inizio della Terza, e forse ultima, Guerra Mondiale. Sulla base di un ragionamento freddo e calcolato, il giovane colonnello si convinse che doveva trattarsi di un malfunzionamento dei sistemi di monitoraggio sovietici. E così, in effetti, era. Ma se Petrov si fosse affidato agli strumenti, alle macchine, oggi sarei qui a raccontare una storia diversa. Bene, oggi un malfunzionamento come quello descritto potrebbe essere indotto da un attacco informatico. E non è detto che, dall’altra parte dello schermo, a valutare migliaia di dati, ci siano persone scrupolose come Petrov (Figura 1.7).

Figura 1.6 – Il film WarGames costò la bellezza, per l’epoca, di 12 milioni di dollari, ma ne incassò circa 80. Divenne fin da subito un cult, anche per via di un certo realismo nel riprodurre le tecniche informatiche di quegli anni.

La cyberwar, dunque, è la guerra fatta nel cyberspazio, ma con conseguenze soprattutto nel mondo reale. Blackout d’intere città, dirottamenti di droni e aerei, incidenti ferroviari e automobilistici, sabotaggi a dispositivi cardiaci e pompe d’insulina, blocco di sistemi di comunicazione, per arrivare all’esplosione di centrali nucleari. Sono solo alcuni esempi tangibili di dove può arrivare un “semplice” attacco via Internet. Adesso, però, è il momento di scendere nei dettagli.

Il mistero del Lockheed RQ-170

Nel corso di questo libro scoprirai molti esempi reali di cyberwar, cybercrime o cyberterrorismo (le forme con o senza barretta, come in cyber-war, sono equivalenti), ma visto che non ti parlo solo di futuro, è b...