eBook - ePub

Intelligente Videoanalyse

Handbuch f¿r die Praxis

- German

- ePUB (handyfreundlich)

- Über iOS und Android verfügbar

eBook - ePub

Intelligente Videoanalyse

Handbuch f¿r die Praxis

Über dieses Buch

Intelligente Videoanalyse bezeichnet Systeme aus Kameras und Software, die selbsttätig bestimmte Objekte identifizieren und deren Bewegungen verfolgen können. Obwohl sie in immer mehr Feldern wie Gebäudesicherung und Verkaufsförderung eingesetzt wird, fehlte bislang ein Buch, welches den gegenwärtigen Stand der Technik, der Probleme und der Anwendungsgebiete in übersichtlicher Form beschreibt.

Das einzige Buch zu diesem vielseitig relevanten Thema deckt von Planung über Algorithmen bis Datenschutz alle relevanten Aspekte ab.

Häufig gestellte Fragen

Ja, du kannst dein Abo jederzeit über den Tab Abo in deinen Kontoeinstellungen auf der Perlego-Website kündigen. Dein Abo bleibt bis zum Ende deines aktuellen Abrechnungszeitraums aktiv. Erfahre, wie du dein Abo kündigen kannst.

Derzeit stehen all unsere auf mobile Endgeräte reagierenden ePub-Bücher zum Download über die App zur Verfügung. Die meisten unserer PDFs stehen ebenfalls zum Download bereit; wir arbeiten daran, auch die übrigen PDFs zum Download anzubieten, bei denen dies aktuell noch nicht möglich ist. Weitere Informationen hier.

Perlego bietet zwei Pläne an: Elementar and Erweitert

- Elementar ist ideal für Lernende und Interessierte, die gerne eine Vielzahl von Themen erkunden. Greife auf die Elementar-Bibliothek mit über 800.000 professionellen Titeln und Bestsellern aus den Bereichen Wirtschaft, Persönlichkeitsentwicklung und Geisteswissenschaften zu. Mit unbegrenzter Lesezeit und Standard-Vorlesefunktion.

- Erweitert: Perfekt für Fortgeschrittene Studenten und Akademiker, die uneingeschränkten Zugriff benötigen. Schalte über 1,4 Mio. Bücher in Hunderten von Fachgebieten frei. Der Erweitert-Plan enthält außerdem fortgeschrittene Funktionen wie Premium Read Aloud und Research Assistant.

Wir sind ein Online-Abodienst für Lehrbücher, bei dem du für weniger als den Preis eines einzelnen Buches pro Monat Zugang zu einer ganzen Online-Bibliothek erhältst. Mit über 1 Million Büchern zu über 1.000 verschiedenen Themen haben wir bestimmt alles, was du brauchst! Weitere Informationen hier.

Achte auf das Symbol zum Vorlesen in deinem nächsten Buch, um zu sehen, ob du es dir auch anhören kannst. Bei diesem Tool wird dir Text laut vorgelesen, wobei der Text beim Vorlesen auch grafisch hervorgehoben wird. Du kannst das Vorlesen jederzeit anhalten, beschleunigen und verlangsamen. Weitere Informationen hier.

Ja! Du kannst die Perlego-App sowohl auf iOS- als auch auf Android-Geräten verwenden, um jederzeit und überall zu lesen – sogar offline. Perfekt für den Weg zur Arbeit oder wenn du unterwegs bist.

Bitte beachte, dass wir keine Geräte unterstützen können, die mit iOS 13 oder Android 7 oder früheren Versionen laufen. Lerne mehr über die Nutzung der App.

Bitte beachte, dass wir keine Geräte unterstützen können, die mit iOS 13 oder Android 7 oder früheren Versionen laufen. Lerne mehr über die Nutzung der App.

Ja, du hast Zugang zu Intelligente Videoanalyse von Torsten Anstädt,Ivo Keller,Harald Lutz,Torsten Anst¿dt im PDF- und/oder ePub-Format sowie zu anderen beliebten Büchern aus Technik & Maschinenbau & Elektrotechnik & Telekommunikation. Aus unserem Katalog stehen dir über 1 Million Bücher zur Verfügung.

Information

1

Historie und wissenschaftliche Perspektive

Wie alles begann: Die Gratwanderung zwischen Möglichkeiten und Nutzen

Um die Gegenwart zu verstehen, ist es meist interessant und auch hilfreich, auf den Ursprung zurückzublicken. Vorab zu bemerken ist, dass es die Entwicklung und die Akzeptanz der Intelligenten Videoanalyse im Gegensatz zu anderen wissenschaftlichen Zweigen immer etwas schwerer hatten. Dies liegt unter anderem an der verbreiteten Angst davor, dass Maschinen (KI-Rechner, KI: künstliche Intelligenz) irgendwann so intelligent wie Menschen sein könnten. Andererseits wurde immer wieder an der Leistungsfähigkeit dieser Technologie gezweifelt zunächst seitens der Wissenschaft selbst, später auch von der Industrie. Beides basiert allerdings in erster Linie auf Unwissenheit!

Seit mehr als 50 Jahren ist die KI-Technologie in vielen Industriezweigen etabliert und nicht mehr wegzudenken, so zum Beispiel in der LCD- oder TFT-Produktion. Dort würde der Wegfall Intelligenter Analyse eine wirtschaftliche Katastrophe bedeuten. Das Gleiche wird man in wenigen Jahren auch von der Sicherheits- und Marketing-Branche behaupten können.

Es begann alles mit Alan Mathison Turing, der 1912 in London geboren wurde und ein britischer Logiker, Mathematiker, Kryptoanalytiker sowie Grundsteinleger der künstlichen Intelligenz war. Turing gilt heute auch als einer der einflussreichsten Theoretiker der frühen Computerentwicklung und Informatik. Das von ihm entwickelte “Berechenbarkeitsmodell der Turing-Maschine” bildet eines der Fundamente der theoretischen Informatik. Während des Zweiten Weltkrieges war er maßgeblich an der Entzifferung deutscher Funksprüche beteiligt, die mit der Chiffriermaschine “Enigma” verschlüsselt worden waren. Der Großteil seiner Arbeiten blieb nach Kriegsende jedoch unter Verschluss. Er entwickelte 1953 eines der ersten Schachprogramme, dessen Berechnungen er selbst durchführte und zwar wegen mangelnder Hardware-Kapazitäten. Dies ist noch heute ein bekanntes Problem für KI-Entwickler. Nach ihm benannt sind der Turing-Preis, die bedeutendste Auszeichnung in der Informatik, sowie der Turing-Test zum Nachweis künstlicher Intelligenz.

1943 veröffentlichten Warren McCulloch und Walter Pitts im Bulletin of Mathematical Biophysics ihren Aufsatz. “A logical calculus of the ideas immanent in nervous activity”. In ihm entwarfen sie die Idee eines Rechenwerkes auf der Basis von Neuronen und Feedback-Schleifen. Es sollte wie eine Turing-Maschine arbeiten und wurde von Alan Turing erstmals im Jahre 1936 beschrieben. 1951 bauten Marvin Minsky und Dean Edmonds den SNARC (Stochastic Neural Analog Reinforcement Calculator), einen neuronalen Netzcomputer, der das Verhalten einer Maus in einem Labyrinth simulierte. Etwas ähnliches versuchte Claude “Entropy” Shannon 1952 mit seiner Maschinenmaus Theseus zu programmieren.

Der Begriff künstliche Intelligenz (englisch: Artificial Intelligence, AI) tauchte erstmals 1955 auf. Geprägt hat ihn John McCarthy in einem Förderantrag an die Rockefeller Foundation für einen 2-monatigen Workshop zu diesem Thema. Er organisierte am 13. Juli 1956 die berühmte Dartmouth Conference am Dartmouth College, die erste Konferenz überhaupt, die sich dem Thema künstliche Intelligenz widmete. Was auf der Dartmouth-Konferenz entdeckt wurde, war die schlichte Tatsache, dass Computer mehr können als nur komplizierte Ballistik-Formeln zu berechnen. Es war die Entdeckung, dass Computer auch mit Symbolen und Begriffen umgehen können. Das Logical-Theorist-Programm, entwickelt vom späteren Nobelpreisträger Herbert Simon und Allen Newell, war erstmals dazu in der Lage, eine Menge von logischen Theoremen zu beweisen. Konkret führte der Logical Theorist den Beweis von 38 Theoremen aus der Principia Mathematica von Bertrand Russell und Alfred North Whitehead. Dieses Ergebnis war ein Meilenstein der künstlichen Intelligenz, da gezeigt wurde, dass Programme zu Aktionen fähig sind, für die ein Mensch Intelligenz braucht.

Herbert Simon prognostizierte 1957 unter anderem, dass innerhalb der nächsten zehn Jahre ein Computer Schachweltmeister werden sowie einen wichtigen mathematischen Satz entdecken und beweisen würde. Beides waren Prognosen, die nicht eintrafen und die Simon 1990, diesmal allerdings ohne Zeitangabe, wiederholte. Immerhin gelang es 1997 dem von IBM entwickelten System “Deep Blue”, den Schach-Weltmeister Garry Kasparov in sechs Partien zu schlagen. Unter den zehn ersten Teilnehmern an der Dartmouth-Konferenz, die die KI-Forschung in den nächsten 20 Jahren prägen sollten, gehörten unter anderem Herbert Simon, Marvin Minsky und John McCarthy. Sie gründeten das AI-Lab am Massachussetts Insitute of Technology (MIT), aus dem in den folgenden Jahren und Jahrzehnten eine ganze Reihe bahnbrechender Entwicklungen hervorging.

Ray Solomoff entwickelte die algorithmische Informationstheorie. Oliver Selfridge legte mit seinem Pandemonium-Modell zur automatischen Mustererkennung die Grundlagen zur aspektorientierten Programmierung. Trenchard More entwickelte eine Array-Theorie für die Programmiersprache APL und Arthur Samuel wurde mit seinem selbstlernenden Dame-Spielprogramm bekannt. Sie alle wurden mit ihren Forschungen, Konzepten und Entwicklungen zu Pionieren im Bereich der künstlichen Intelligenz.

2

Algorithmen der intelligenten Videoanalyse

Das menschliche Sehen ist ein hoch komplexer Vorgang, der bisher nur teilweise verstanden wurde. Seiner Erforschung widmen sich die Fachdisziplinen Wahrnehmungspsychologie, die stark technisch ausgerichtete Computer Vision hier geht es um das Sehvermögen von Computern und schließlich die Gebiete des Verstehens: die Semantik und die Kognitionswissenschaften. All diese Fachrichtungen nehmen wiederum Anleihen aus den diversen Disziplinen der Mathematik und Physik, aus der Feldtheorie, der Thermodynamik, der Werkstofftechnik und vielen mehr. Ein Video-Algorithmus setzt sich daher aus zig einzelnen Verfahren zusammen, von denen einige wesentliche Bausteine hier vorgestellt werden.

2.1 Klassische Bewegungserkennung Motion Detection

Das Rezept: Unterteile das Bild in Kacheln, beobachte die Farbwerte und melde Änderungen

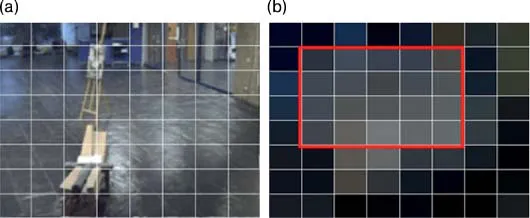

Im Perimeterschutz (Umfeldschutz eines Gebäudes oder einer Anlage) findet sich noch häufig das älteste Analyseverfahren: Motion Detection. Hierbei wird die Szene in einzelne Kacheln unterteilt (Abb. 2.1a und b). In der Anlernphase wird deren Mittelwert und typischer Rauschpegel beobachtet. Anschließend werden die einzelnen Kacheln einer Regelpolitik unterworfen. So lassen sich Kacheln uhrzeitabhängig scharf schalten. ändert sich der mittlere Farbwert oder der Rauschpegel, wird Alarm ausgelöst.

Abb. 2.1 a: Szene in Kacheln unterteilt, b: Analyse der mittleren Farbwerte in scharf geschalteten Kacheln. Vis-à-pix, Fraunhofer HHI

Heutige Motion-Detection-Verfahren erlauben das Zeichnen beliebiger sensitiver Flächen per Mausklick. Sie lassen sich untereinander völlig frei kombinieren. So kann beispielsweise ein Versorgungsweg tagsüber unbeobachtet bleiben, mit Einschalten der Beleuchtung aber scharf geschaltet werden. Ebenso lassen sich Objektgrößen definieren, wodurch sich Fahrzeuge von Personen oder kleinen Tieren unterscheiden lassen.

Beim so genannten Motion-Tracking-Verfahren werden die Farbwerte von Kachel zu Kachel verfolgt (Abb. 2.2). Damit lassen sich erlaubte und verbotene Richtungen definieren.

Abb. 2.2 Farbänderung beim Motion Tracking. Vis-à-pix, Fraunhofer HHI

Beispielsweise sollen sich im Empfangsbereich morgens alle Personen frei bewegen dürfen, vormittags dagegen müssen sich die Besucher zunächst bei der Empfangsdame melden, abends dürfen die Personen den Raum nur verlassen.

Für einfache Innenbereichs-Szenarien reichen diese Verfahren meist aus. Unter konstanter Beleuchtung und bei wenig Schatten oder Spiegelungen lassen sich große von kleinen Objekten unterscheiden. Im Außenbereich benötigt man zunächst niedrige, windfeste Bepflanzung sowie eine stabile Wetterlage oder dauerhafte nächtliche Beleuchtung. Die Verfahren erlernen die Bewegungen von Büschen, Bäumen, Rasen, Schneeflocken, Schattenschlag oder Regen. Ist dies geschehen, können Wetteränderungen beispielsweise keinen Alarm mehr hervorrufen.

Die Kameramontage ist bei der Anwendung solcher Verfahren von essentieller Bedeutung. Schneeflocken oder Regentropfen, die frontal auf die Linse treffen oder großflächig direkt beleuchtete Schneeflocken könnten zu Auslösungen führen. Bei konfigurationsfreien Algorithmen muss man sich auch darüber im Klaren sein, dass Vögel oder Wild sich ebenfalls vom gelernten Hintergrund deutlich unterscheiden und daher einen Alarm auslösen können.

Motion-Detection-Verfahren (Abb. 2.3) können bereits einfache Verhaltensmuster erkennen und einen Alarm auslösen, wenn etwa ein Fahrzeug länger als drei Minuten an einer vorgegebenen Stelle parkt oder wenn ein Gegenstand zurückgelassen wird (statische Geschehnisse). Diese Verfahren sind vergleichsweise einfach, robust und benötigen nur geringe Rechenleistung. Für Aufgaben über den einfachen Perimeterschutz hinaus sind sie dagegen nicht geeignet.

Abb. 2.3 Erweiterte Motion Detection.

2.2 Personenmodelle

Das Rezept: Personenmerkmale aus allen Lebenslagen

Will der Rechner Personen und ihr Verhalten analysieren, benötigt er Personenmodelle. Im einfachsten Fall handelt es sich um Schablonen, die in die Szene eingepasst werden. Eine solche Schablone schiebt man virtuell solange über die Szene, bis man Übereinstimmungen feststellt. Leistungsfähiger ist jedoch nicht der direkte Vergleich im Bild, sondern ein Vergleich der Merkmale. Hierbei besteht eine Person aus Kanten und Formen (“Merkmalen”). Die nachfolgenden Bilder zeigen einige der Personenmodelle, die derzeit durch die internationale Forschergemeinde zirkulieren (Abb. 2.4, 2.5 und 2.6).

Abb. 2.4 Ermittlung des Verhältnisses Höhe zu Breite. D. Damen, D. Hoog “Detecting carried objects in short video sequences”, ECCV, Part III, S. 156–167, 2008

Abb. 2.5 Formen- und Kantenmerkmale der Person im mittleren Bild. N. Dalal, B. Triggs “Histograms of oriented gradients for human detection”, CVPR, S. 886–893, 2005

Abb. 2.6 Skelettmodell in ausgewählten Szenarien. S. Gammeter, A. Ess, T. Jäggli, K. Schindler, B. Leibe, L.V. Gool, “Articulated multi-body tracking under egomotion” ECCV, Part II, S. 816830, 2008

Die oben gezeigten Modelle eignen sich für Detektions- und Tracking-Aufgaben. Hierbei sind Personen nur zu “verfolgen”, was aber bereits bei lockeren Menschenmengen einen hohen Rechenaufwand erfordert.

Die in Abbildung 2.6 gezeigten Skelettmodelle sind bei aller Anschaulichkeit bisher nur für Laborszenarien berechenbar, wobei hier die Echtzeitbedingung weit ver...

Inhaltsverzeichnis

- Cover

- Half Title Page

- Title Page

- Copyright

- Inhaltsverzeichnis

- Vorwort

- 1 Historie und wissenschaftliche Perspektive

- 2 Algorithmen der intelligenten Videoanalyse

- 3 Einsatzgebiete der Videoanalyse

- 4 Praxisbeispiele aus vier Anwendungsbereichen

- 5 Installations- und Planungshilfe

- 6 Videoüberwachung und Datenschutz

- 7 Illusionen und Mythen

- Schlusswort

- Sachverzeichnis