eBook - ePub

Netzwerkprotokolle hacken

Sicherheitslücken verstehen, analysieren und schützen

- 366 Seiten

- German

- ePUB (handyfreundlich)

- Über iOS und Android verfügbar

eBook - ePub

Netzwerkprotokolle hacken

Sicherheitslücken verstehen, analysieren und schützen

Über dieses Buch

Netzwerkprotokolle kommunizieren mit anderen Geräten über ein (öffentliches) Netzwerk und sind daher ein nahe liegendes Angriffsziel für Hacker. Um Sicherheitslücken bei einem vernetzten Gerät zu verstehen und aufzuspüren, müssen Sie sich in die Gedankenwelt eines Angreifers hineinversetzen. Dabei hilft Ihnen dieses Buch.

Es umfasst eine Mischung aus theoretischen und praktischen Kapiteln und vermittelt Ihnen Know-how und Techniken, mit denen Sie Netzwerkverkehr erfassen, Protokolle analysieren, Exploits verstehen und Sicherheitslücken aufdecken können. Nach einem Überblick über Netzwerkgrundlagen und Methoden der Traffic-Erfassung geht es weiter zur statischen und dynamischen Protokollanalyse. Techniken zum Reverse Engineering von Netzwerkprogrammen werden ebenso erläutert wie kryptografische Algorithmen zur Sicherung von Netzwerkprotokollen.

Für die praktischen Teile hat Autor James Forshaw eine Netzwerkbibliothek (Canape Core) entwickelt und zur Verfügung gestellt, mit der Sie eigene Tools zur Protokollanalyse und für Exploits schreiben können. Er stellt auch eine beispielhafte Netzwerkanwendung (SuperFunkyChat) bereit, die ein benutzerdefiniertes Chat-Protokoll implementiert. Das Auffinden und Ausnutzen von Schwachstellen wird an Beispielen demonstriert und häufige Fehlerklassen werden erklärt.

Der Autor ist ein renommierter Computer-Sicherheitsexperte beim Google-Project Zero. Seine Entdeckung von komplexen Designproblemen in Microsoft Windows brachte ihm die "Top-Bug-Prämie" ein und an die Spitze der veröffentlichten Liste des Microsoft Security Response Centers (MSRC).

Das Buch schließt mit einem Überblick über die besten Werkzeuge zur Analyse und Nutzung von Netzwerkprotokollen. Es ist damit ein Muss für jeden Penetration Tester, Bug Hunter oder Entwickler, der Netzwerkschwachstellen aufspüren und schützen möchte.

Es umfasst eine Mischung aus theoretischen und praktischen Kapiteln und vermittelt Ihnen Know-how und Techniken, mit denen Sie Netzwerkverkehr erfassen, Protokolle analysieren, Exploits verstehen und Sicherheitslücken aufdecken können. Nach einem Überblick über Netzwerkgrundlagen und Methoden der Traffic-Erfassung geht es weiter zur statischen und dynamischen Protokollanalyse. Techniken zum Reverse Engineering von Netzwerkprogrammen werden ebenso erläutert wie kryptografische Algorithmen zur Sicherung von Netzwerkprotokollen.

Für die praktischen Teile hat Autor James Forshaw eine Netzwerkbibliothek (Canape Core) entwickelt und zur Verfügung gestellt, mit der Sie eigene Tools zur Protokollanalyse und für Exploits schreiben können. Er stellt auch eine beispielhafte Netzwerkanwendung (SuperFunkyChat) bereit, die ein benutzerdefiniertes Chat-Protokoll implementiert. Das Auffinden und Ausnutzen von Schwachstellen wird an Beispielen demonstriert und häufige Fehlerklassen werden erklärt.

Der Autor ist ein renommierter Computer-Sicherheitsexperte beim Google-Project Zero. Seine Entdeckung von komplexen Designproblemen in Microsoft Windows brachte ihm die "Top-Bug-Prämie" ein und an die Spitze der veröffentlichten Liste des Microsoft Security Response Centers (MSRC).

Das Buch schließt mit einem Überblick über die besten Werkzeuge zur Analyse und Nutzung von Netzwerkprotokollen. Es ist damit ein Muss für jeden Penetration Tester, Bug Hunter oder Entwickler, der Netzwerkschwachstellen aufspüren und schützen möchte.

Häufig gestellte Fragen

Ja, du kannst dein Abo jederzeit über den Tab Abo in deinen Kontoeinstellungen auf der Perlego-Website kündigen. Dein Abo bleibt bis zum Ende deines aktuellen Abrechnungszeitraums aktiv. Erfahre, wie du dein Abo kündigen kannst.

Nein, Bücher können nicht als externe Dateien, z. B. PDFs, zur Verwendung außerhalb von Perlego heruntergeladen werden. Du kannst jedoch Bücher in der Perlego-App herunterladen, um sie offline auf deinem Smartphone oder Tablet zu lesen. Weitere Informationen hier.

Perlego bietet zwei Abopläne an: Elementar und Erweitert

- Elementar ist ideal für Lernende und Profis, die sich mit einer Vielzahl von Themen beschäftigen möchten. Erhalte Zugang zur Basic-Bibliothek mit über 800.000 vertrauenswürdigen Titeln und Bestsellern in den Bereichen Wirtschaft, persönliche Weiterentwicklung und Geisteswissenschaften. Enthält unbegrenzte Lesezeit und die Standardstimme für die Funktion „Vorlesen“.

- Pro: Perfekt für fortgeschrittene Lernende und Forscher, die einen vollständigen, uneingeschränkten Zugang benötigen. Schalte über 1,4 Millionen Bücher zu Hunderten von Themen frei, darunter akademische und hochspezialisierte Titel. Das Pro-Abo umfasst auch erweiterte Funktionen wie Premium-Vorlesen und den Recherche-Assistenten.

Wir sind ein Online-Abodienst für Lehrbücher, bei dem du für weniger als den Preis eines einzelnen Buches pro Monat Zugang zu einer ganzen Online-Bibliothek erhältst. Mit über 1 Million Büchern zu über 1.000 verschiedenen Themen haben wir bestimmt alles, was du brauchst! Weitere Informationen hier.

Achte auf das Symbol zum Vorlesen bei deinem nächsten Buch, um zu sehen, ob du es dir auch anhören kannst. Bei diesem Tool wird dir Text laut vorgelesen, wobei der Text beim Vorlesen auch grafisch hervorgehoben wird. Du kannst das Vorlesen jederzeit anhalten, beschleunigen und verlangsamen. Weitere Informationen hier.

Ja! Du kannst die Perlego-App sowohl auf iOS- als auch auf Android-Geräten nutzen, damit du jederzeit und überall lesen kannst – sogar offline. Perfekt für den Weg zur Arbeit oder wenn du unterwegs bist.

Bitte beachte, dass wir Geräte, auf denen die Betriebssysteme iOS 13 und Android 7 oder noch ältere Versionen ausgeführt werden, nicht unterstützen können. Mehr über die Verwendung der App erfahren.

Bitte beachte, dass wir Geräte, auf denen die Betriebssysteme iOS 13 und Android 7 oder noch ältere Versionen ausgeführt werden, nicht unterstützen können. Mehr über die Verwendung der App erfahren.

Ja, du hast Zugang zu Netzwerkprotokolle hacken von James Forshaw, Peter Klicman im PDF- und/oder ePub-Format sowie zu anderen beliebten Büchern aus Informatik & Cybersicherheit. Aus unserem Katalog stehen dir über 1 Million Bücher zur Verfügung.

Information

1

Netzwerk-Grundlagen

Um Netzwerkprotokolle angreifen zu können, müssen Sie die Grundlagen der Vernetzung von Computern kennen. Je besser Sie verstehen, wie gängige Netzwerke aufgebaut sind und funktionieren, desto einfacher können Sie dieses Wissen nutzen, um neue Protokolle zu erfassen, zu analysieren und auszunutzen.

Im Verlauf dieses Kapitels werde ich grundlegende Konzepte vorstellen, die Ihnen bei der Analyse von Netzwerkprotokollen tagtäglich begegnen. Außerdem schaffe ich auch die Voraussetzung für eine bestimmte Art des Denkens über Netzwerkprotokolle, die es einfacher macht, bisher unbekannte Sicherheitslücken während der Analyse zu entdecken.

1.1Netzwerkarchitekturen und -protokolle

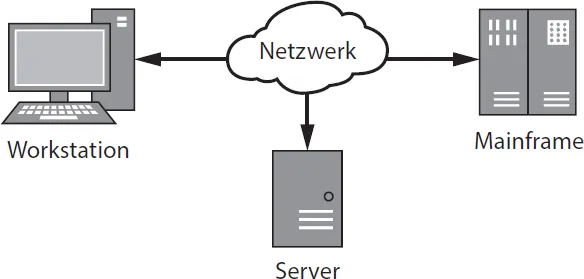

Wir wollen zuerst einige grundlegende Netzwerkbegriffe besprechen und uns die fundamentale Frage stellen: Was ist ein Netzwerk? EinNetzwerk ist eine Gruppe von zwei oder mehr Computern, die miteinander verbunden sind, um Informationen zu teilen. Jedes mit dem Netzwerk verbundene Gerät wird gewöhnlich als Knoten (engl. Node) bezeichnet, um die Beschreibung auf eine größere Palette von Geräten anwenden zu können. Abbildung 1–1 zeigt ein sehr einfaches Beispiel.

Abb. 1–1Einfaches Netzwerk mit drei Knoten

Die Abbildung zeigt drei Knoten, die über ein gängiges Netzwerk miteinander verbunden sind. Jeder Knoten kann ein anderes Betriebssystem oder eine andere Hardware verwenden. Doch solange jeder Knoten einer Reihe von Regeln folgt, dem Netzwerkprotokoll, können sie mit jedem anderen Knoten des Netzwerks kommunizieren. Um sauber miteinander kommunizieren zu können, müssen alle Knoten im Netzwerk das gleiche Netzwerkprotokoll verstehen.

Ein Netzwerkprotokoll übernimmt viele Funktionen, dazu gehören eine oder mehrere der folgenden:

- Verwaltung des Sessionzustands Protokolle implementieren typischerweise Mechanismen, mit denen neue Verbindungen aufgebaut und vorhandene Verbindungen beendet werden können.

- Identifizierung von Knoten durch Adressierung Daten müssen im Netzwerk an den richtigen Knoten übertragen werden. Einige Protokolle implementieren einen Adressierungsmechanismus, um bestimmte Knoten oder Gruppen von Knoten zu identifizieren.

- Flusssteuerung Die Menge der über ein Netzwerk übertragenen Daten ist beschränkt. Protokolle können Wege zur Verwaltung des Datenflusses implementieren, um den Durchsatz zu erhöhen und die Latenz zu reduzieren.

- Garantierte Reihenfolge der übertragenen Daten Viele Netzwerke garantieren nicht, dass die Reihenfolge, in der die Daten gesendet werden, auch der Reihenfolge entspricht, in der sie eingehen. Ein Protokoll kann die Daten neu ordnen, um die Zustellung in der richtigen Reihenfolge sicherzustellen.

- Erkennung und Korrektur von Fehlern Viele Netzwerke sind nicht zu 100 Prozent zuverlässig, d. h., Daten können beschädigt werden. Es ist wichtig, Beschädigungen zu erkennen und (idealerweise) zu beheben.

- Formatierung und Codierung von Daten Daten liegen nicht immer in einem Format vor, das für die Übertragung in einem Netzwerk geeignet ist. Ein Protokoll kann Regeln zur Codierung von Daten festlegen, etwa die Codierung von Text in Binärdaten.

1.2Die Internet-Protokoll-Suite

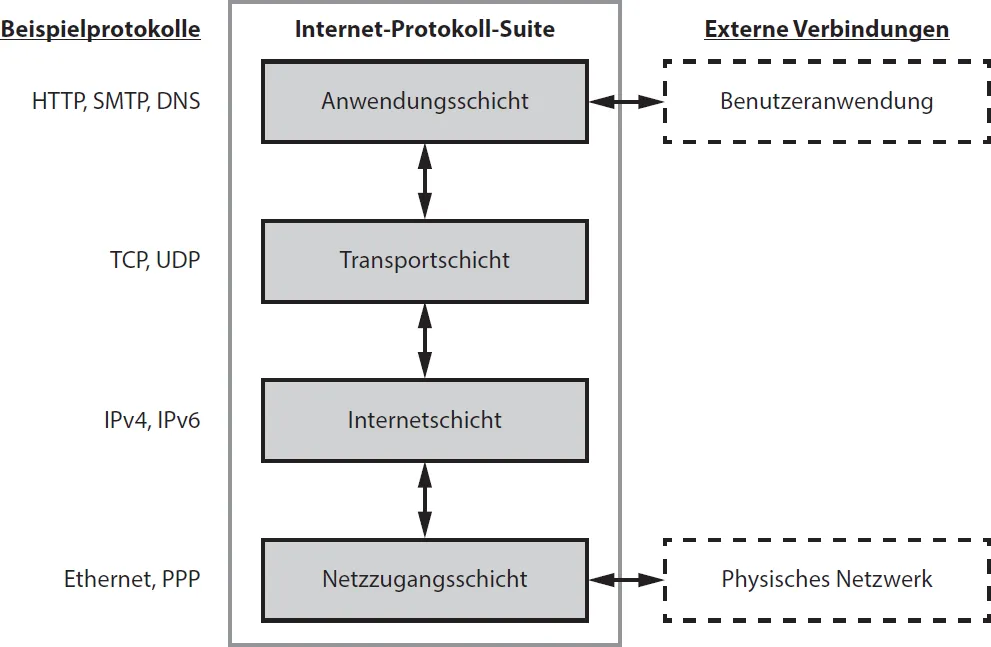

TCP/IP ist der von modernen Netzwerken verwendete De-facto-Protokollstandard. Obwohl Sie sich TCP/IP als ein Protokoll vorstellen können, ist es tatsächlich die Kombination von zwei Protokollen: dem Transmission Control Protocol (TCP) und dem Internet Protocol (IP). Diese beiden Protokolle sind Teil der Internet Protocol Suite (IPS), eines konzeptionellen Modells, das angibt, wie Netzwerkprotokolle Daten über das Internet senden. Es teilt die Netzwerkkomunikation, wie in Abbildung 1–2 zu sehen, in vier Schichten (Layer) auf.

Abb. 1–2Schichten der Internet-Protokoll-Suite

Diese vier Schichten bilden einen Protokollstack. Die folgende Liste erläutert jede Schicht der IPS:

- Netzzugangsschicht (Layer 1) Diese Schicht liegt auf der untersten Ebene und beschreibt die physikalischen Mechanismen, mit denen Informationen zwischen den Knoten eines lokalen Netzwerks übertragen werden. Bekannte Beispiele sind Ethernet (kabelgebunden und drahtlos) und das Point-to-Point-Protokoll (PPP).

- Internetschicht (Layer 2) Diese Schicht stellt die Mechanismen zur Adressiung der Netzwerkknoten bereit. Im Gegensatz zur Netzzugangsschicht müssen die Knoten nicht im gleichen Netzwerk liegen. Diese Schicht enthält das IP. In modernen Netzwerken kann das verwendete Protokoll die Version 4 (IPv4) oder die Version 6 (IPv6) sein.

- Transportschicht (Layer 3) Diese Schicht ist für die Verbindungen zwischen Clients und Servern verantwortlich. Manchmal stellt sie auch die korrekte Reihenfolge der Pakete sicher oder bietet das Multiplexing von Diensten an. Das Multiplexing von Diensten erlaubt es einem einzelnen Knoten, unterschiedliche Dienste zu unterstützen, indem jedem Service eine andere Nummer zugewiesen wird. Diese Nummer wird als Port bezeichnet. TCP und UDP (User Datagram Protocol) arbeiten auf dieser Schicht.

- Anwendungsschicht (Layer 4) Auf dieser Schicht sind Netzwerkprotokolle wie das HyperText Transport Protocol (HTTP, zur Übertragung von Webseiten), das Simple Mail Transport Protocol (SMTP, zur Übertragung von E-Mails) und das Domain Name System (DNS, zur Umwandlung von Namen in Adressen) angesiedelt. In diesem Buch konzentrieren wir uns hauptsächlich auf diese Schicht.

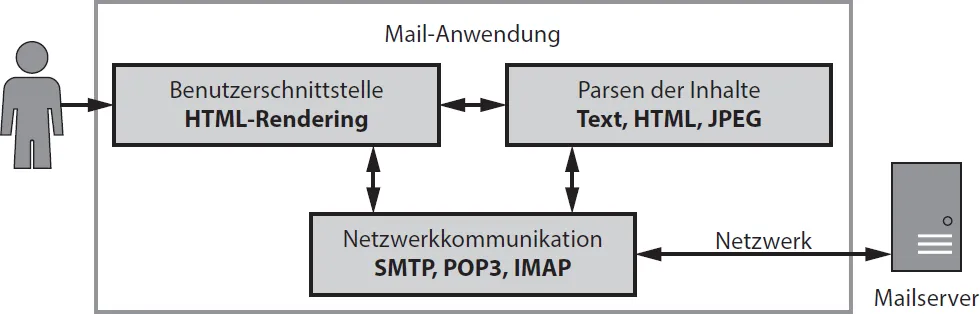

Jede Schicht interagiert nur mit der direkt über oder unter ihr liegenden Schicht, doch es muss auch externe Interaktionen mit dem Stack geben. Abbildung 1–2 zeigt zwei externe Verbindungen. Die Netzzugangsschicht interagiert mit einer physikalischen Netzwerkverbindung und überträgt Daten in ein physikalisches Medium wie Strom- oder Lichtimpulse. Die Anwendungsschicht interagiert mit der Anwendung: Eine Anwendung ist eine Sammlung zusammengehöriger Funktionalitäten, die dem Benutzer einen Dienst zur Verfügung stellen. Abbildung 1–3 zeigt beispielhaft eine Anwendung zur Verarbeitung von E-Mails. Der Dienst, der von der E-Mail-Anwendung angeboten wird, ist das Senden und Empfangen von Nachrichten über ein Netzwerk.

Abb. 1–3Beispielhafte E-Mail-Anwendung

Typischerweise umfassen Anwendungen die folgenden Komponenten:

- Netzwerkkommunikation Diese Komponente kommuniziert über das Netzwerk und verarbeitet ein- und ausgehende Daten. Bei einer E-Mail-Anwendung läuft die Netzwerkkommunikation meist über ein Standardprotokoll wie SMTP oder POP3.

- Parsen der Inhalte Über ein Netzwerk transferierte Daten müssen üblicherweise extrahiert und verarbeitet werden (Parsen). Bei den Inhalten kann es sich um Textdaten (z. B. den Text der E-M...

Inhaltsverzeichnis

- Cover

- Titel

- Impressum

- Inhaltsübersicht

- Vorwort

- Danksagungen

- Einführung

- Inhaltsverzeichnis

- 1 Netzwerk-Grundlagen

- 2 Capturing von Anwendungsverkehr

- 3 Strukturen von Netzwerk-Protokollen

- 4 Fortgeschrittenes Capturing von Anwendungsverkehr

- 5 Analyse auf der Datenleitung

- 6 Reverse Engineering einer Anwendung

- 7 Sicherheit von Netzwerkprotokollen

- 8 Implementierung des Netzwerkprotokolls

- 9 Die Hauptursachen für Sicherheitslücken

- 10 Sicherheitslücken aufspüren und ausnutzen

- Anhang

- Fußnoten

- Index