![]()

1 ANGSTFREI, VERTRAULICH UND ABHÖRSICHER – BRAUCHT DEMOKRATIE DAS RECHT AUF VERSCHLÜSSELUNG?

Die Forderungen nach einer Einschränkung von Verschlüsselung einerseits, und die Forderungen nach einem Recht auf Verschlüsselung andererseits, sind eine langjährige Geschichte: Die öffentlichen Diskussionen1 lassen sich schon in den 1990er Jahren finden, dann zur Jahrtausendwende, wie auch um 2010 und schließlich nun im Jahrzehnt ab 2020 wieder - und immer wieder auch mittendrin in dieser Never-Ending-Story der Erosion, der Beibehaltung oder des Versuchs einer Neu-Definition von Privatheit.

Diejenigen, die Verschlüsselung einschränken möchten, z.B. um Kriminelle besser zu fassen, erkennen, dass sie dieses auch aufgrund technischer Gegebenheiten nicht umfangreich umsetzen können. Und sie erkennen, dass Verschlüsselung in allen Lebensbereichen gebraucht wird, so dass es verheerende Folgen hätte, wenn man sie einschränken oder gar abschaffen wollte. Diejenigen, die lediglich ihre Privatsphäre durch Verschlüsselung – nicht nur sicher, sondern auch abhörsicher – geschützt wissen wollen, erkennen, dass die Technologie potenziell auch von Straftäterinnen und Straftätern eingesetzt werden könnte - und daher Behörden einen Zugang zur Kommunikation nicht nur wünschen, sondern auch benötigen.

So münden diese Erkenntnisse in der Formulierung: Wir wollen »Sicherheit aufgrund von Verschlüsselung und Sicherheit trotz Verschlüsselung« erreichen (im Englischen: »Security through Encryption and Security despite Encryption«). Technisch gesehen kommt dieser Anspruch jedoch einer Quadratur des Kreises gleich, denn: »ein bisschen verschlüsselt« gibt es genau so wenig, wie »ein bisschen schwanger«.

Der Vorschlag, den Versand verschlüsselter Nachrichten im Internet zu verbieten, ist dabei also immer wieder auf der Tagesordnung: Terroristinnen und Terroristen, so heißt es zu Beginn jeder Diskussion, bedienten sich modernster Kommunikationstechnologien. Und: Der Austausch verschlüsselter Nachrichten im Internet stelle die Behörden vor ernsthafte Probleme. Weil Verschlüsselung nicht verboten sei, könnten Terroristinnen und Terroristen und andere Verbrecherinnen und Verbrecher frei und unbeobachtet über die internationalen Datennetze kommunizieren und ihre verbrecherischen Pläne austauschen: »Diese Idee ist alles andere als neu«, fasste es Buchautor Christian Meyn schon für die 1990er Jahre zusammen, denn bereits damals forderte der Abgeordnete Erwin Marschewski im Deutschen Bundestag eine Initiative für ein Krypto-Gesetz, das einen Genehmigungsvorbehalt für Verschlüsselungsverfahren und eine Sammelstelle für die Hinterlegung von Schlüsseln regeln sollte. Als Mitglied der sog. G10-Kommission des Deutschen Bundestages war er einbezogen bei Entscheidungen zu Notwendigkeit und Zulässigkeit sämtlicher durch die Nachrichtendienste des Bundes (BND, BfV, MAD) durchgeführten Beschränkungsmaßnahmen im Bereich des Brief-, Post- und Fernmeldegeheimnisses.

Auch der damalige Innenminister sprach sich für eine Stelle zur Hinterlegung der Schlüssel aus2. Private Verschlüsselung wurde als öffentliches Problem definiert und verstanden3. Ein Gesetz zur Herausgabe von privaten Schlüsseln für die Verschlüsselung bzw. staatliche Entschlüsselung kam in den Folgejahrzehnten jedoch nicht.

Heute zeigt sich zugleich, dass das Aufspielen einer Überwachungs-Software - eines sog. »Trojaners« -, auf die mobilen Kommunikations-Geräte von zu observierenden Personen die Hilfe der Telekommunikations-Anbieter bzw. ggf. auch der Hersteller der Betriebssysteme von Smartphones erfordert. Und selbst nach richterlichem Beschluss lassen sich diese Anfragen an die Unternehmen bzw. nach Übersee nicht ohne weitere Formalitäten stellen. Und: sie können oft auch nicht zeitnah bearbeitet bzw. beantwortet werden.

Schließlich ist auch weiterhin das Brechen der Verschlüsselung, des Cipher-Textes, voraussichtlich4 kaum möglich - trotz ausgeweiteter Investitionen in Computer mit hoher Rechenkapazität.

Die politische Diskussion der Forderungen zur Aufweichung von Verschlüsselung changiert also zwischen den drei Paradigmen: (a) wir wollen Verschlüsselung nicht brechen, weil dieses die Sicherheitssysteme schwächt, und (b), wir müssen Verschlüsselung jedoch zur Straftatvermeidung brechen können oder fordern die Herausgabe und staatliche Sammlung von Schlüsseln, bis hin zu (c), wir greifen mit Überwachungs-Trojanern den Klar-Text vor der Verschlüsselung bzw. nach der Entschlüsselung ab.

Demgegenüber stehen diejenigen, oft Bürgerrechtlerinnen und Bürgerrechtler, die ein Recht auf Verschlüsselung gesetzlich festschreiben möchten, um die persönliche, familiäre und berufliche Privatheit zu schützen.

Was bleibt also zum richtigen Umgang mit Verschlüsselung?

![]()

1.1 Der erste Akt:

Hauptrolle der europäischen Parlamentarierinnen und

Parlamentarier

Es kam daher im Europäischen Rat die Idee auf, eine Resolution zu beschließen, quasi für den gesamten europäischen Kontinent, nach der die sog. Ende-zu-Ende-Verschlüsselung europaweit einzuschränken sei.

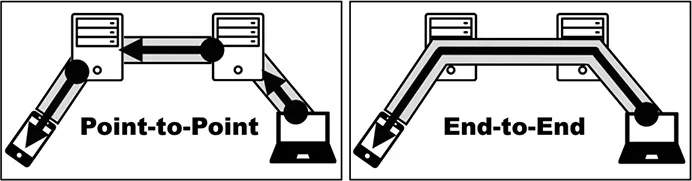

Bei der Ende-zu-Ende-Verschlüsselung tauschen Nutzerin Alice und Nutzer Bob ihre Schlüssel - und fortan ist die Verbindung von Dritten nicht mehr einsehbar. Das ist bei einer Punkt-zu-Punkt-Verschlüsselung anders, die einen Server in der Mitte jeweils entschlüsseln und schließlich für den Weiterversand wieder verschlüsseln lässt. Hier kann ein Server in der Mitte alle Nachrichten mitlesen.

Ein zentrales Beispiel für diesen Unterschied von Punkt-zu-Punkt- Verschlüsselung im Vergleich zur Ende-zu-Ende-Verschlüsselung ist die staatliche deutsche DE-Mail: Vor zehn Jahren startete im Auftrag der deutschen Bundesregierung die DE-Mail zur sicheren Kommunikation mit Behörden. Innerhalb der Jahre wurden rund 85 von 92 Bundesbehörden per DE-Mail-Mail erreichbar angeschlossen. DE-Mail wurde jedoch ohne Endezu-Ende-Verschlüsselung angeboten, d.h. es gibt eine Zwischenstelle, in der die Mails entschlüsselt werden können. Damit war die Verschlüsselung lediglich eine Punkt-zu-Punkt-Verschlüsselung. Dieses wurde bei Bürgerinnen und Bürgern jedoch nicht angenommen. Der Vorstandsvorsitzende Timotheus Höttges der (neben anderen) durchführenden Deutschen Telekom rechnete schließlich mit dem Mail-Dienst in einem Interview mit dem bekannten YouTube-Kanal »Jung und Naiv« öffentlich scharf ab: DE-Mail sei »überkompliziert« und ein »toter Gaul«. Es habe trotz Investitionen in dreistelliger Millionenhöhe und laufenden jährlichen Kosten in sechsstelliger Höhe »nie jemanden gegeben, der dieses Produkt genutzt hat«, deshalb habe man den Dienst eingestellt.5 Timotheus Höttges trat nach seinem Studium in eine Unternehmensberatung ein und arbeitete dort vor dem Wechsel zur Telekom zuletzt als Projektleiter im Geschäftsbereich »Dienstleistungen«, deren Blickwinkel sicherlich auch auf ITDienstleistungen zu übertagen sind.

Und ja, wer will schon bei einem Dienst extra eine E-Mail-Adresse nur für die Behörden-Kommunikation einrichten, die für private Verwendungszwecke dann ausschließlich ohne sichere Ende-zu-Ende- Verschlüsselung genutzt werden soll? Das ist vergleichbar mit einem Lufthansa-Direktflug mit »nur« einem Zwischenstopp.

Abbildung 1: Ende-zu-Ende-Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung kennzeichnet eine durchgängige Verschlüsselung von Alice zu Bob, auch wenn die Verbindung über Zwischenstationen weitergeleitet wird. Nur die beiden können die Nachricht lesen. Die Punkt-zu-Punkt-Verschlüsselung hingegen verschlüsselt nur den Transportweg bis zur nächsten Station. Die Zwischenstationen können das verschlüsselte Paket jeweils auspacken, lesen und vor dem Weiterversand wieder verschlüsseln.

Nach der Idee des Europäischen Parlamentes und der vorliegenden EU-Resolution zur Verschlüsselung sind gewerbliche Anbieter von Telekommunikations-Dienstleistungen nun zu verpflichten, jeweils eine Kopie des Schlüssels einer Verschlüsselung vorzuhalten für den Bedarfsfall.7 Dieses betrifft insbesondere die Nutzerinnen und Nutzer einer Ende-zu-Ende-Verschlüsselung, da die Schlüssel zum Öffnen der verschlüsselten Nachrichten jeweils bei den Nutzerinnen und Nutzern an den Enden des Verschlüsselungskanals sind. Dieser Nachschlüssel ist dabei kein Generalschlüssel (da dieser technisch je nach Verschlüsselungs-Methode als dritter, passbarer Schlüssel nicht erzeugt werden kann), sondern eine Kopie des originalen Schlüssels und sollte daher auch als Zweitschlüssel - oder besser: als Kopie (z.B. in dritter Hand) bezeichnet werden.

Mit dieser Forderung, Zweitschlüssel in staatlicher Hand oder mit einer staatlichen Verfügungsberechtigung zu hinterlegen, würde Verschlüsselung in beiden grundlegenden Methoden der Verschlüsselung jedoch unsicherer: symmetrische Schlüssel (gekennzeichnet durch ein gemeinsames Passwort als Geheimnis) wie auch die öffentlichen Schlüssel einer asymmetrischen Verschlüsselung (und damit auch die jeweils privaten Schlüssel dieser sog. »Public-Key-Infrastruktur« (PKI)), wären angegriffen. Im fortfolgenden Teil des Buches werden die Unterschiede von beiden Verschlüsselungsarten noch ausführlicher erläutert.

Doch bereits jetzt wird aus der politischen Initiative zur Hinterlegung von Schlüsseln deutlich: für beide Verschlüsselungsarten erfordern Kopien von Schlüsseln immer auch Prozeduren für den Kopiervorgang, für Ausleitungen, Transportwege, Lagerungen, indexierte Zuordnungen zu den verschlüsselten Nachrichten und auch Berechtigungskonzepte, um die Inhalte dann einsehen zu können bzw. zunächst einmal, eine Definition, wer überhaupt Zugang zu den Schlüsseln haben darf und soll. All diese Vorgänge können die Sicherheit herabsetzen, sodass auch neben den beiden Kommunizierenden und dem patrouillierenden Staat ggf. unerwünschte Vierte sich Zugang verschaffen könnten: zu den Schlüsseln - und damit auch zu den Inhalten der Nachrichten.

Ob die Europäische Idee zu dieser Gesetzes-Novelle eine gute Idee war?

1.2 Der zweite Akt: Big Five & Five Eyes -

Hauptrollen von mehr als fünf (Geheim-)Agenten

Es kam sodann (in quasi einem weiteren Akt dieser Geschichte) ans Licht, dass diese europäische Initiative zur Herausgabe von Schlüsseln für die Verschlüsselung von den sog. »Five-Eyes« (abgekürzt: FVEY, zu Deutsch: Organisation der Fünf Augen), der weltweiten Spionage-Allianz bestehend aus den fünf Ländern Australien, Canada, Neuseeland, England sowie den USA und in diesem Fall plus Indien und Japan mitgetragen und mit vorbereitet wurde.8

Denn nicht nur in Europa, sondern auch in den USA bestehen ähnliche Bestrebungen, den Bürgerinnen und Bürgern die Schlüssel für die Verschlüsselung ihrer Kommunikation aus der Hand zu nehmen: mit dem Gesetzesvorhaben EARN-IT-Act9 könnte auch in den USA die Nutzung der Ende-zu-Ende-Verschlüsselung praktisch unmöglich gemacht werden.

Doch: Was nützt ein Schlüssel, wenn die zugehörigen Nachrichten nicht ebenso - d.h. auch physisch - kopiert, gespeichert und zugänglich werden?

Und: Cipher-Text grundsätzlich im Internet zu verbieten wird ggf. nicht möglich und auch nicht gewollt sein: Wer wollte auf Banking, Home-Office, Online-Shopping und weitere sichere Übertragungen insbesondere in kritischer Infrastruktur wie in der Energiewirtschaft oder dem Gesundheitswesen verzichten? Schließlich ist es auch nicht möglich, beispielsweise freie Linux-Maschinen zu verbieten, auf denen Cipher-Text ebenso weiterhin erzeugt wird.10

Gleichzeitig gab es in dieser Zeit nach der europäischen Initiative zu dieser von den Five-Eyes mit-eingestielten Resolution jedoch Meldungen von Google, Apple, Microsoft Teams und dem Video-Portal Zoom, um nur einige zu nennen, dass sie Ende-zu-Ende-Verschlüsselung ausbauen und z.B. selbst bei der einfachen SMS/RCS-Nachricht oder auch bei Video-Chats einführen werden, wie wir es bei marktführenden Text-Messengern als Standard bereits seit vielen Jahren gewohnt sind.

Diese Unternehmen befinden sich in bester Gesellschaft unter den »Big Five« genannten US-amerikanischen Technologie-Unternehmen. Es sind die, zu Deutsch: »Fünf Großen« amerikanischen Technologieunternehmen Google (Alphabet), Amazon, Facebook, Apple und Microsoft. Die Big Five werden auch mit dem Akronym GAFAM abgekürzt, das eben für Google, Amazon, Facebook, Apple und Microsoft steht. Alle diese Unternehmen kennzeichnet ein rasantes Wachstum in der letzten Dekade und alle haben entsprechenden Einfluss auf Verschlüsselung in ihren Internetangeboten.

Abbildung 2: Big Five Unternehmen des Internets: GAFAM

| Big Five Unternehmen | Mitarbeiter & Mitarbeiterinnen | US$ Umsatz in Milliarden | US$ Gewinn in Milliarden |

| Google (Alphabet) | 127.498 | 275.900 | 161.857 |

| Amazon | 1.225.300 | 225.248 | 280.522 |

| Facebook | 52.534 | 133.376 | 70.697 |

| Apple | 137.000 | 323.888 | 274.515 |

| Microsoft | 166.475 | 301.300 | 143.000 |

Quelle:11

Kommentatorinnen und Kommentatoren haben die Auswirkungen dieser Technologie-Giganten auf Datenschutz, Marktmacht, Redefreiheit, Verschlüsselungstechnologien und Zensur sowie nationale Sicherheit und Strafverfolg...